Télécharger le fichier pdf d’un mémoire de fin d’études

SOLUTION GENERALE FACE A L’INTERCONNEXION DES RESEAUX D’ENTREPRISES

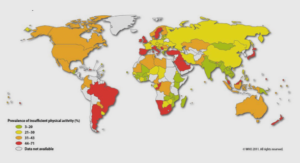

Vu les avantages apportés par les réseaux informatiques, presque tous les entreprises dans le monde entier le met en place. Pour des raisons de localisations géographiques multiples, beaucoup d’entreprises ont besoin d’interconnecter leurs différents sites de manière totalement sécurisée (et transparente).Comment accéder au réseau local si on effectue un télétravail ou une interconnexion de deux LAN indépendants ? En plus, un grand nombre d’administrations dispose de bureaux décentralisésqui dans le cadre de leur mission, ont besoin de pouvoir disposer d’une connexion sécurisée afin d’avoir accès aux applications ou doivent pouvoir fournir et recevoir des informations. Soit la figure suivant pour bien comprendre : [8]

Dans le passé, cette opération consistait en la location de lignes téléphoniques privées (lignes T1 et T3). Soit les technologies traditionnelles de connexion inter- réseaux suivant :

· Les lignes louées : liaisons point à point louées par des opérateurs de télécommunication à une entreprise. [8]

· Les PVC (Permanent Virtual Circuit) : l’opérateur utilise son infrastructure pour aiguiller les données entre deux sites.

· Les SVC (Switched Virtual Circuit) : principe identique au PVC mais ici la connexion est établie à la demande.

Avec l’émergence d’Internet, une solution beaucoup plus abordable financièrement a vu le jour : les réseaux privés virtuels (virtuels : ilsn’ont pas d’existence réelle) : Virtual Private Network, vpn. A la suite de ce chapitre, nous étudions un à un les solutions proposées face à notre problématique. [8]

Les lignes louées

La liaison point à point est une connexion entre le réseau du client et celui du transporteur qui se fait généralement via des lignes louées (leasedlines, en anglais). Au bout de chaque ligne, on place un routeur connecté d’un côté au réseau local du client et de l’autre à l’infrastructure de l’opérateur. [8]

L’accès Internet par ligne louée est l’une des technologies les plus stable et les mieux adapté aux sociétés qui disposent d’un réseau informatiqueet qui ont besoin d’une connexion permanente avec Internet. [8]

La ligne louée est une liaison privée entre le siteet son fournisseur Internet et assure donc en permanence la qualité optimale de la transmission.La qualité de liaison est toujours maximale et il n’y a pas de limite de distance. Il existe un grand nombre de contrats et de débits, notamment en raison des distances à parcourir. Coût euse à l’installation, cette solution est réservée aux gros usagers. [8]

Ces lignes sont en fait des liaisons point à point louées par un opérateur de télécommunication à une entreprise. Cette ligne étant dédiée, les performances et la sécurité sont au maximum mais le coût d’une telle connexion reste très élevé.[8]

Les PVC

L’opérateur de télécommunication utilise son infrastructure pour aiguiller les données entre deux sites. Le cout de cette technologie est plus faible que les lignes louées car l’operateur mutualise son infrastructure. Les performances sont relativement élevées, mais la sécurité est amoindrie du fait de la mutualisation (une analyse de risque doit permettre à l’entreprise de déterminer si le niveau de sécurité offert correspond à la sensibilité des données).

Les connexions ATM et Frame Relay sont des exemples de PVC. La technologie MPLS (MultiProtocol Label Switching), plus récente entreégalement dans cette catégorie. [8]

Les SVC

Le principe est identique au PVC mais ici la connexion est établie à la demande. Lorsque des données doivent être transférées, une connexion estéablie et elle se termine à la fin du transfert. Le temps de connexion peut cependant induire des performances plus faibles qu’avec le PVC. [8]

Les performances sont cependant plus faibles qu’avec le PVC (temps de connexion, débit). Les lignes RNIS par exemple, peuvent être utiliséespour la mise en place de SVC Aujourd’hui, ces modes de connexion est surtout employé pour permettre aux utilisateurs nomades de joindre le réseau de leur entreprise.

Les performances sont faibles et le coût généralement très élevé. [8]

Connexion téléphonique

Ce mode de connexion est surtout utilisé pour permettre aux utilisateurs nomades d’accéder au réseau interne de l’entreprise. Les performances sont généralement très faibles, le coût relativement élevé (surtout lors des déplacementsnternationaux). [8]

Le VPN

Introduction au VPN

Les applications et les systèmes distribués font deplus en plus partie intégrante du paysage d’un grand nombre d’entreprises. Ces technologies ont pu se développer grâce aux performances toujours plus importantes des réseauxlocaux. Mais le succès de ces applications a fait aussi apparaître un de leur écueil. En effet si les applications distribuées deviennent le principal outil du système d’information de l’entreprise, comment assurer leur accès sécurisé au sein de structures parfois réparties sur de grandes distances géographiques ? Concrètement comment une succursale d’une entreprise peut-elle accéder de façon sécurisé aux données situées sur un serveur de la maison mère distant deplusieurs milliers de kilomètres comme si elles étaient locales ? Les VPN, Virtual Private Network ou RPV, Réseau Privé Virtuel en français, ont commencé à être mis en place pour répondre à ce type de problématique. Mais d’autres problématiques sont apparues et les VPN ont aujourd’hui pris une place importante dans les réseaux informatique et l’informatique distribuées. [9]

Définition 2.01 :

Les réseaux privés virtuels ont pour objectif de contribuer à la sécurisation des échanges de données privées, sensible, sur les réseaux particulièrement sensibles. Certaines entreprises mettent en œuvre un VPN entre deux sites même s’ils sont connectés par une ligne louée. Pour comprendre cette technologie, détaillons en les concepts.

· Un Réseau : il s’agit donc d’un support pour des échanges électroniques de données.

· Un réseau privé : les échanges sur ce réseau sontécurisés de telle sorte que seules les entités clairement identifiées puissent communiquerentre elles et que l’intégrité et la confidentialité des données échangées soient assurées.

· Un réseau privé virtuel : la mise en place de ce type de réseau ne dépend pas d’une infrastructure physique dédiée, mais est réaliséearpl’adjonction de moyens logiques à une infrastructure existante. [9]

Remarque :

Les PVC et SVC, sont parfois considérés comme des VPN.

Principe de fonctionnement

La technologie des VPN repose sur la possibilité d’émettre des données sur un réseau public, et de les acheminer jusqu’au destinataire en assurant leur sécurité .A l’origine, Internet n’est pas prévus pour ce genre d’utilisation. Des mécanismes supplémentaires doivent donc être mis en œuvre pour permettre le déploiement de cette technologie. [9]

Tunnelage

Les informations échangées entre deux entités internes sont rarement routable sur Internet, soit parce que les entreprises utilisent un protocole autre qu’IP (IPX, Apple talk…), soit parce qu’elles utilisent des adresses IP valide seulement en environnement Intranet (Ce sont les plages d’adresse IP RFC 1918 créées pour prévenira lpénurie d’adresses IP sur Internet). Les réseaux privés virtuels utilisent le tunnelage pourencapsuler un paquet « non routable » dans un paquet routable pour l’acheminer vers sa destination, en le protégeant grâce au mécanisme de chiffrement et de signature. [10]

Authentification.

Des millions de serveurs et autres ordinateurs sont connectés en permanence à Internet et peuvent potentiellement se connecter à vos ressourc es. Il est donc indispensable, lors de l’implémentation d’un VPN, de s’assurer de l’identité des correspondant se connectant à vos ressources via un réseau privé virtuel [10]

Contrôle d’accès

Tous les membres d’un réseau privé virtuel n’ont pas nécessairement les mêmes besoins en termes d’accès aux ressources du système d’information. Des mécanismes de contrôle d’accès devront être mis en place pour gérer ces différences. [10]

Chiffrement et signature

Le principal atout des réseaux privés virtuels réside dans l’utilisation d’une infrastructure publique. La confidentialité et l’intégrité des données ne sont pas assurées par une telle infrastructure car elle est mutualisée. [10]

Les réseaux privés virtuels utilisent des mécanisme de chiffrement et de signature électronique pour assurer que seul le destinataire puisse utiliser les données échangées (confidentialité) et que ces données ne puissent être modifiées en transit (intégrité). [10]

Utilisation d’un VPN

Il existe trois types standards d’utilisation des VPNs:

· Le VPN d’accès qui est utilisé pour permettre à desutilisateurs itinérants d’accéder au réseau privé.

· L’intranet VPN qui permet de relier deux intranets distants d’une même entreprise.

· L’extranet VPN qui permet d’ouvrir une partie ou latotalité du réseau privé à un client

ou un partenaire de l’entreprise afin de communiquer avec lui. [9] Figure d’un VPN

Figure 2.02: Fonctionnement d’un VPN

Conclusion

Face à notre problématique, nous avons vu presque tous les solutions utilisés. Mais la seule solution optimale est le réseau privé virtuel. La artiep suivante concerne les détails de cette technologie.

|

Table des matières

INTRODUCTION

CHAPITRE 1 ARCHITECTURE DES RESEAUX D’ENTREPRISES

1.1 Avantage d’un réseau

1.2 La topologie d’un réseau

1.2.1 Réseaux en bus

1.2.2 Réseau en étoile

1.2.3 Réseaux en anneau

1.2.4 Réseau mixte

1.3 Le modèle OSI

1.3.1 La communication sur un réseau

1.3.2 Description succincte des couches

1.4 TCP/IP

1.4.1 Principe de connexion

1.4.2 Les caractéristiques du protocole TCP/IP

1.5 Principal objectif des interconnexions

1.5.1 Les outils d’interconnexion

1.6 Avantage du travail en RESEAU

1.7 Sécurité

1.8 Les différents types du réseau

1.8.1 PAN

1.8.2 LAN

1.8.3 MAN

1.8.4 WAN

1.9 Conclusion

CHAPITRE 2 SOLUTION GENERALE FACE A L’INTERCONNEXION DES RESEAUX D’ENTREPRISES

2.1 Les lignes louées

2.2 Les PVC

2.3 Les SVC

2.4 Connexion téléphonique

2.5 Le VPN

2.5.1 Introduction au VPN

2.5.2 Principe de fonctionnement

2.5.3 Utilisation d’un VPN

2.6 Conclusion

CHAPITRE 3 SOLUTION OPTIMALE POUR L’ACCES A UN RESEAU LOCAL

3.1 Rappel

3.2 Fonctionnement d’un VPN

3.3 Avantages et Inconvénients du VPN

3.3.1 Le coût

3.3.2 Le temps de mise en oeuvre

3.3.3 Les performances

3.3.4 La sécurité

3.3.5 Bilan.

3.4 Rôle d’un VPN

3.5 Les différents types de VPN :

3.5.1 Les VPN de type Intranet

3.5.2 Les VPN de type accès

3.5.3 Les VPN de type Extranet

3.6 Techniques de sécurisation au sein du VPN

3.6.1 Tunneling

3.6.2 Le chiffrement et le hachage des données

3.6.3 Authentification:

3.7 Les protocoles de tunnelisation

3.7.1 Les protocoles de niveau 2

3.7.2 Le Protocole MPLS

3.7.3 Les protocoles de niveau 3

3.7.4 Les protocoles de niveau 4 : SSL

3.7.5 Comparatif des technologies VPN

3.8 Les modes d’accès à cette technologie : matériel et logiciel

3.8.1 Les solutions logicielles (quelques unes)

3.8.2 Les solutions matérielles

3.9 Exemple d’une application VPN

3.10 Conclusion

CHAPITRE 4 SMULATION D’UN VPN-IP OU IPSEC AVEC LE SIMULATEUR DE RESEAU BOSON NETSIM

4.1 Introduction au simulateur de réseau

4.2 Le BOSON NETSIM

4.2.1 Caractéristiques

4.2.2 Principe général du simulateur BOSON

4.3 Rappel sur IPSEC

4.3.1 Définition et rôle de SA

4.3.2 Les associations de sécurité

4.3.3 ISAKMP (Internet Security Association Key Management Protocol)

4.3.4 IKE (Internet Key Exchange)

4.3.5 MD5 (Message Digest 5)

4.3.6 HMAC (Hashed Message Authentication Code)

4.3.7 SHA (Secure Hash Algirithm)

4.3.8 OSPF Open Shortest Path First

4.4 Mise en oeuvre d’IPSEC avec le simulateur CISCO : BOSON NetSim

4.4.1 Création de la topologie

4.4.2 Enregistrement de la topologie

4.4.3 Lancement

4.4.4 Configurations des routeurs

CONCLUSION GENERALE

ANNEXE 1: INTERFACE

ANNEXE 2 : DES (DATA ENCRYPTION STANDARD)

ANNEXE 3 : RSA (Rivest, Shamir, Adleman)

ANNEXE 4 : SSH (Secure Shell)

ANNEXE 5 : RADIUS (Remote Authentication Dial-In User Service)

ANNEXE 6 : CITRIX

ANNEXE 7 : Certificats X.509

BIBLIOGRAPHIE

FICHE DE RENSEIGNEMENTS

RESUME

ABSTRACT

Télécharger le rapport complet