Présentation de l’organisme d’accueil

À propos de Orange

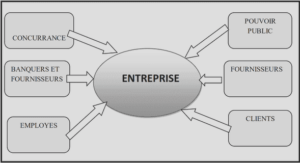

Créée en 1999 suite à un partenariat entre des investisseurs marocains et les groupes Telefonica et Portugal Telecom qui en détenaient 32,18 % chacun, Orange opère sur le marché marocain des télécommunications. Orange développe et commercialise ses produits etservices sous la marque Orange. Ses offres s’adressent aussi bien au marché des Particuliers qu’à celui des PME et des Grandes Entreprises. En juillet 2005, la société a été adjudicataire d’une licence de téléphonie Fixe, lui permettant de devenir le second opérateur fixe après Maroc Telecom. Par ailleurs, en juillet 2006, une licence 3G lui a été attribuée pour l’établissement et l’exploitation de réseaux publics de télécommunications au Maroc. En septembre 2009, les deux Groupes Portugal Telecom et Telefonica, ont cédé leur participation dans le capital d’Orange (64%) au profit de la Caisse de Dépôt et de Gestion(CDG) et de FinanceCom, avec son partenaire RMA Watanya. Le montant de cette transaction s’élève à EUR 800 millions. En septembre 2010, le Groupe FRANCE TELECOM rachète 40% du capital d’ORANGE auprès des deux actionnaires marocains à parts égales. L’actionnariat de Orange devint : 40% pour Orange (Groupe France Telecom), 30% pour laCaisse de dépôt et de gestion (CDG) et 30% pour Finance Com Par ailleurs, Orange trouve également ses origines dans ses défis stratégiques, ses forts engagements ainsi que dans les multiples nobles rôles sociaux et culturels qu’elle joue au sein de l’environnement géographique dans lequel elle opère (sponsor, éducation et actions de solidarité).

Les dates clés de l’évolution d’Orange sont :

❆ 1999 : Création de Meditel permettant la démonopolisation du marché (licence 2G).

❆ 2005 : Attribution de la licence fixe et la licence 3G

❆ 2009 : Rachat de FinanceCom des actions de Telefonica et Portugal Télécom

❆ 2010 : Cession par les Groupes CDG et FinanceCom de 40% du capital d’Orange au Groupe France Télécom

❆ 2011 : Conclusion du partenariat avec le groupe France Telecom.

❆ 2013 : Lancement du projet SRAN et avancement dans le projet SU (Service Universel).

❆ 2015 : Préparation et début de la commercialisation du projet 4G

❆ 2016 : Préparation et début de la commercialisation du projet IMS

Présentation du projet :

Le projet consiste en l’étude des bonnes configurations system d’exploitation, des serveurs métiers moyennent une analyse de risques. Suite à cette analyse nous avons constatés les risques suivants :

• Mauvaise config sur le system d’exploitation

• Services non utilisés

• Configuration par default

• Modification de la configuration lors de l’installation d’un programme Mon travail consiste à trouver une solution efficace et permanente pour maintenir ce type de risque et éviter les exploits d’une manière à améliorer la sécurité pour ne pas être utiliser par de attaquants pour avoir un accès non autorisé.

Présentation des système d’exploitation et les outils utiliser

RedHat

Red Hat Linux (RHEL) est une distribution Linux développée par RedHat et ciblée sur le marché commercial. RedHat Enterprise Linux est publié dans les versions de serveur pour x86, x86-64, Itanium, PowerPC et IBM System z, et des versions de bureau. Tout le soutien et la formation officiels du RedHat, ainsi que le programme de certification RedHat, se concentrent sur la plateforme RedHat Enterprise Linux. RedHat Enterprise Linux est souvent abrégé pour RHEL, bien qu’il ne s’agisse pas d’une désignation officielle. La première version de RedHat Enterprise Linux portant le nom a été lancée sur le marché comme « RedHat Linux Advanced Server». RedHat utilise des règles de marque strictes pour restreindre la redistribution gratuite de leurs versions officiellement supportées de RedHat Enterprise Linux, mais fournit toujours son code source. Les dérivés tiers peuvent être construits et redistribués en éliminant les composants non-libres, comme les marques commerciales de RedHat.

Pourquoi RedHat ?

La sécurité a toujours été une considération importante lors de la sélection d’un système d’exploitation serveur, RedHat offre une solution sécuriser pour les entreprises comme Orange, implémentation d’un Pare-feu pour filtrer le trafic entrant, IPS Basé sur la signature des attaques des virus pour se protéger des virus attaque. Orange utilise RedHat pour la majorité de ses serveurs pour des services Web(http://www.orange.ma/ ), SMTP(service mail),SMNP(service de management), Storage, Backup, authentification des utilisateurs et gestion des bases de données.

Pourquoi AIX ?

AIX maintient une attention et une réputation de sécurité solides et durables. Les fonctionnalités de sécurité comprennent Trusted AIX pour durcir facilement les paramètres de sécurité du système et Trusted Execution pour contrôler l’intégrité du système. AIX bénéficie de la meilleure fiabilité de sa classe et est bien reconnu comme ayant le plus faible délai d’attente non planifié année après année. Les serveurs IBM sont constamment considérés comme les plus fiables par les analystes de l’industrie. Ce puissant système d’exploitation UNIX continue de fournir Fonctionnalités de changement de jeu telles que AIX Live Update qui vous permettent d’appliquer de nouveaux niveaux d’OS sans redémarrer le système.

NMAP

Network Mapped (Nmap) est un outil de détection de réseau et de détection d’hôte qui est très utile pendant plusieurs étapes de test de pénétration. Nmap ne se limite pas à la simple collecte d’informations et d’énumérations, mais c’est aussi une utilité puissante qui peut être utilisée comme détecteur de vulnérabilité ou par un scanner de sécurité. Ainsi, Nmap est un outil polyvalent, et il peut être exécuté sur de nombreux systèmes d’exploitation différents, y compris Windows, Linux, BSD et Mac. Nmap est un utilitaire très puissant qui peut être utilisé pour :

Détecter l’hôte en direct sur le réseau (découverte de l’hôte)

Détecter les ports ouverts sur l’hôte (découverte ou énumération du port)

Détectez le logiciel et la version sur le port respectif (découverte du service)

Détecter le système d’exploitation, l’adresse matérielle et la version du logiciel

Détecter les trous de vulnérabilité et de sécurité (scripts Nmap) .

Nessus :

Nessus est une plate-forme de vulnérabilité pour les auditeurs et les analystes de sécurité. Les utilisateurs peuvent planifier des analyses sur plusieurs scanners, utiliser des assistants pour créer rapidement et rapidement des stratégies, planifier des analyses et envoyer des résultats par courrier électronique. Nessus prend en charge plus de technologies que tout autre fournisseur, y compris les systèmes d’exploitation, les périphériques réseau, les hyperviseurs, les bases de données, les tablettes / téléphones, les serveurs Web et les infrastructures critiques.

appscan :

IBM Security AppScan améliore la sécurité des applications Web et la sécurité des applications mobiles, améliore la gestion des programmes de sécurité des applications et renforce la conformité réglementaire. En analysant les applications Web et mobiles avant le déploiement, AppScan permet d’identifier les vulnérabilités de sécurité et de générer des rapports et de corriger les recommandations.

|

Table des matières

Introduction Générale

Chapitre I: Contexte générale du projet

I.1 Présentation de l’organisme d’accueil

a. À propos de Orange

b. Organigramme d’Orange

I.2 Présentation du projet

I.3 Objectif du projet

I.4 Contraintes du projet

I.5 Conduite du projet

a. Organisation du projet

b. Planification du projet

I.6 Conclusion

Chapitre II. Présentation des système d’exploitation et les outils utiliser

II.1 RedHat

Pourquoi RedHat ?

Connexion à la machine RedHat ?

II.2 AIX IBM

Pourquoi AIX ?

II.3 NMAP

II.4 Nessus

II.5 appscan

II.6 Coralys

II.7 VI/VIM

II.8 CIS Benchmark

II.9 cisco ASA 5505

II.10 cisco ISE

Chapitre III: Travaille Technique

III.1 réalisation d’un programme, script Bash pour RedHat

III.3 Scan des vulnérabilités avec Coralys

Conclusion

![]() Télécharger le rapport complet

Télécharger le rapport complet