Télécharger le fichier pdf d’un mémoire de fin d’études

Caractéristiques des méthodes de paiement

Dans sa forme la plus primitive le paiement se faisait sous forme de troc : Il s’agit de l’échange direct de biens et services pour d’autres biens et services. Cette forme de paiement induit la nécessité d’établir ce qui est connu sous le terme de « double coïncidence des besoins ». Supposons que l’on aie un village où il n’y a qu’un seul boulanger qui est végétarien. L’éleveur de mouton qui souhaiterais échanger sa pro-duction contre du pain serais dans l’impossibilité d’échanger ses biens par troc au boulanger. Par conséquent au fil des siècles le troc a été remplacer par différents modes de paiements.

Selon Aristote, la monnaie a trois fonctions:

• unité de compte ;

• intermédiaire des échanges ;

• réserve de valeur : elle permet de séparer l’acte de vente de l’acte d’achat.

La monnaie revêt plusieurs formes. Dans sa forme la plus ancienne, on parle de monnaie marchandise où des marchandises, tel que le sel, le maïs, . . ., dont la valeur était bien connue fut utilisées pour effectuer des paiements. Pour acquérir un cer-tain nombre de propriétés comme la portabilité et la divisibilité, l’or et l’argent sont devenus les formes de monnaies les plus utilisés particulièrement après la révolu-tion industrielle dans les années 80, on parle dans ce cas de monnaie métallique. La prochaine étape dans la progression du système monétaire est l’adoption de mon-naie fiduciaire(billets ; pièces = « monnaie divisionnaire ») qui était dans un pre-mier temps proportionnelle à un dépôt en or et en argent qui été détenu par celui qui émettais la monnaie. Puis comme l’économie et les gouvernements devenaient de plus en plus stables et digne de confiance (avec l’établissement de banques cen-traux), la nécessite d’avoir de l’or et de l’argent proportionnelle à l’émission de mon-naie devint caduque. Il s’agit donc de monnaie dont la valeur nominale est supérieur à la valeur intrinsèque qui tend à être quasiment nulle.

Le paiement en espèces est la forme de transaction monétaire la plus populaire cependant quand la quantité d’argent devient important des problèmes de sécurité de l’individus s’impose et on ne se sent plus à l’aise à transporter sa richesse sur soi. C’est ainsi que les individus ont commencé à déléguer cette tâche à des institutions financières telles que des banques. Si deux entités souhaitent procéder à une trans-action et que les deux détiennent des comptes dans la même institution financière, alors le paiement peut être fait au travers d’un transfert de fond d’un compte à un autre. Ce mécanisme essentielle constitue les racines d’une large variété de mécan-ismes de paiements rendue facile par les services financiers de nos jours.

Paiement bancaire traditionnel

Chèques

Quand les deux entités ont stocké leur argent dans des banques pour le sécurisé, cela devient inutile, pour une entité de retirer de l’argent pour payer l’autre. Ils peuvent écrire un chèque, ordonnant à leur banque d’effectuer un paiement d’un montant spécifique à la personne (physique ou morale) nommée. La personne nom-mée peut ainsi, soit encaisser le chèque auprès de la banque du payant, soit déposer le chèque dans sa banque pour que les fonds soient transférés du compte du payant vers son compte. Dans ce cas deux cas de figure se presente soit le compte du béné-ficiaire est directement approvisionné, soit le chèque passe d’abord par le processus de compensation. Ces deux scénarios, faisant intervenir la chambre de compen-sation, peuvent mener à des cas de rejet de chèque pour des raisons diverses tel qu’un défaut d’approvisionnement (solde du débiteur inférieur au montant) ou sig-nature non conforme pouvant mener à des procédures administratives/juridiques complexes.

Virement bancaire

Le rejet de chèque est la seule limite du paiement par chèque. Le paiement par virement bancaire est destiné à corriger ce problème. Dans ce cadre, un ordre de virement est émis demandant à la banque du payant de transférer une somme donnée sur le compte du bénéficiaire. Le traitement se fait de manière analogue à celui du chèque en garantissant qu’une transaction ne puisse avoir lieu si le compte du commanditaire du transfert n’est pas approvisionné.

Ce système bien que tout à fait standard constitue le fondement de plusieurs technologies de paiement dont les technologies de cartes bancaires qui -hormis les monnaies cryptographique- sont les piliers qui soutiennent les méthodes de paiement électronique.

Paiement électronique

Quand on regarde l’ensemble du commerce électronique, il y a plusieurs com-posants qui rentrent en jeu, parmi lesquels l’infrastructure de communication réseaux Internet, les différents serveurs web, navigateur client, produits et services, base de données, pare-feu, paiement électronique, et plusieurs autres composants. Pour qu’on mette en place un business numérique avec une boutique en ligne, on doit joindre toutes ces pièces du puzzle. Généralement, quand un client arrive sur la vitrine en ligne, il cherche en premier le produit/service qui l’intéresse, ensuite il cherche à payer pour le produit/service qu’il a identifié lors de l’étape précédente. Il est évident que le paiement électronique est crucial la transaction électronique. Sans une méthode de paiement fiable et sécurisé, le commerce électronique est incomplet.

Le protocole SSL/TLS fourni une communication sécurisée entre le navigateur web du client et le serveur d’un commerçant.

Le protocole SET est un standard pour les paiements en ligne basé sur les cartes de crédit. Il est dérivé de l’internet payment protocol(iKP) d’IBM, le protocole SET a été développé de manière conjointe par Visa et Mastercard avec la collaboration de grosses compagnies de technologie telle que IBM, Microsoft,GTE, et VeriSign. Le standard SET offre une plus grande sécurité car il permet, entres autres, d’établir un canal de communication sécurisé non seulement entre le marchand et le client mais entre toutes les entités impliqués dans la transaction: le client, le marchant, le fournisseur de la carte du client, la banque du marchand.

Le protocole 3-D Secure opère de manière similaire au protocole SET en fait il s’agit du protocole désigné par Visa et Mastercard pour succéder au protocole SET des détails sur ses différents protocoles sont disponible au chapitre 4.

En plus des méthodes de paiement basées sur la carte de crédit, il existe d’autres formes de paiement électronique tels que le chèque numérique, l’argent numérique, le paiement par téléphone, les monnaies cryptographiques . . . .

Fraude électronique

Une fraude est un acte malhonnête fait dans l’intention de tromper en contrevenant à la loi ou aux règlements 1.

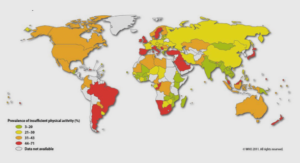

La fraude sur internet est l’utilisation de services internet ou de logiciel avec un accès à internet pour escroquer ou arnaquer des victimes ou au moins de prendre avantage sur eux. Chaque année les manœuvres criminels sur internet sont respon-sable de vol de plusieurs millions de dollars partout dans le monde[5]. Ce type de fraude concerne principalement les fraudes financières et les usurpations d’identités. Elle prends plusieurs forme à savoir principalement:

1- fraude des enchères en ligne: Elle prend deux formes principale:

• Fraude de présentation d’un produit: c’est lorsque la description d’un produit destinée à la vente au enchère en ligne est différentes du produit livré à l’issue de la vente. Par exemple la ventes de chaise de poupée comme une vraie chaise est un tel cas de fraude.

• Absence de livraison: ce genre de fraude est susceptible d’arriver dans les sites ou aucun mécanisme de remboursement n’est définie. Dans ces cas de fraude le client paie un produit qu’il ne reçoit jamais

2- fraude à la carte de crédit: Il s’agit de l’utilisation non autorisée d’une carte de crédit, ou de moyen similaire de paiement, pour obtenir de manière frauduleuse de l’argent ou des produits. Les numéros de carte de crédit ou de débit pouvant être volée de sites non sécurisé ou par des manœuvres de vol d’identité.

3- Spoofing: Le spoofing est l’acte frauduleuse qui consiste à opérer un change-ment mineur -souvent un seul caractère- dans l’adresse e-mail, le numéros de télé-phone ou l’adresse d’un site web pour convaincre que l’on communique avec une source de confiance. Vous pourriez par exemple recevoir un e-mail d’une adresse très proche de celle de votre banque ou d’un client vous incitant à télécharger un fichier malveillant.

3- Phishing: Les manœuvre de phishing utilisent souvent les techniques de spoof-ing pour que les communications puissent convaincre et paraitre comme légitime. Elles ont pour objectifs de vous faire divulguer des informations confidentielles et personnelles. Dans une escroquerie de phishing, vous pouvez recevoir un courriel qui semble provenir d’une entreprise légitime et qui vous demande de mettre à jour ou de vérifier vos informations personnelles en répondant au courriel ou en visi-tant un site web. L’adresse web peut ressembler à celle que vous avez déjà utilisée (spoofing). L’e-mail peut être suffisamment convaincant pour vous inciter à prendre les mesures demandées.

Mais une fois que vous avez cliqué sur ce lien, vous êtes envoyé sur un site web usurpé qui peut sembler presque identique au site réel – comme celui de votre banque ou de votre carte de crédit – et on vous demande d’entrer des informations sensibles comme des mots de passe, des numéros de carte de crédit, des codes ban-caires, etc. Ces faux sites web sont utilisés uniquement pour voler vos informations. Le phishing a évolué et aujourd’hui différents termes sont utilisés pour ses variantes.

• Vishing:arnaques qui se font avec l’utilisation de communication vocales tel que les appels téléphonique ou sur VoIP(Voice over Internet Protocol).

• Smishing:il s’agit d’arnaque dont le canal de communication utilisé est l’sms.

• Pharming: on parle de pharming lorsque un programme malveillant est in-stallé sur votre ordinateur ou téléphone pour vous rediriger vers des sites de phishing.

4- IDENTITY THEFT: On parle d’usurpation d’identité lorsqu’une personne utilise les information d’une autre personne sans son consentement pour perpétrer des actes frauduleux voir criminelle. Ces identités peuvent être obtenue au cours d’une campagne de phishing/spoofing

Arithmétique modulaire

L’arithmétique modulaire est fondamentale dans la cryptologie moderne, notam-ment dans la cryptologie à clé publique. La plupart des éléments constructifs de ses systèmes s’appuient sur des applications d’arithmétique modulaire

Divisibilité

Théorème 2.1 (Algorithme de division) :

Soient a et b des entiers et b 6= 0 Il existe un unique entier q et r telle que: a = qb + r et 0 r < jbj

Définition 2.1 :

1. On dit qu’un entier a divise b s’il existe c 2 Z tel que b = ac. On notera ajb lorsque a divise b.

2. d 2 N est appelé le plus grand diviseur commun de a et b noté pgcd(a, b) si:

• d|a et d|b

• Si d0|a et d0|b, alors d0|d

Proprieté 2.1 Propriétés du pgcd

Soit a, b et r entiers non nuls.

1) pgcd(a; b) 1

2) pgcd(a; b) = pgcd(b; a)

3) pgcd(a; a) = jaj

4) pgcd(a; b) = pgcd( a; b) = pgcd(a; b)

5) Si b j a , pgcd(a; b) = j b j

6) Si a = bq + r alors, pgcd(a; b) = pgcd(b; r)

8 Chapitre 2. Rappels Mathématiques

Théorème 2.2 (Algorithme d’Euclude pour déterminer le pgcd) :

On souhaite calculer le pgcd de a, b 2 mathbbN . On peut supposer a b. On calcule des divisions euclidiennes successives. Le pgcd sera le dernier reste non nul.

– division de a par b, a = bq1 + r1. Or, pgcd(a, b) = pgcd(b, r1) et si r1 = 0 alors pgcd(a, b) = b sinon on continue :

– b = r1q2 + r2, pgcd(a, b) = pgcd(b, r1) = pgcd(r1, r2),

– r1 = r2q3 + r3, pgcd(a, b) = pgcd(r2, r3),

– rk 2 = rk 1qk + rk, pgcd(a, b) = pgcd(rk 1, rk),

– rk 1 = rkqk + 0. pgcd(a, b) = pgcd(rk, 0) = rk.

Comme à chaque étape le reste est plus petit que le quotient on sait que 0 ri+1 < ri. Ainsi l’algorithme se termine car nous sommes sûrs d’obtenir un reste nul, les restes formant une suite décroissante d’entiers positifs ou nuls : b > r1 > r2 > 0.

Soit a et b deux entiers non nuls et d = pgcd(a; b)

Il existe des entiers u et v tels que: d = au + bv

Lemme 2.4 (lemme Gauss) : Si ajbc, avec pgcd(a, b) = 1, alors ajc

Définition 2.2 :

Un nombre premier p est un entier 2 dont les seuls diviseurs positifs sont 1 et p Lemme 2.5 Tout entier n 2 admet un diviseur qui est un nombre premier

Théorème 2.6 (Théorème fondamentale de l’arithmétique) :

Soit n 2 un entier. 9 des nombres premiers p1 < p2 < . . . < pr et des exposants entiers a1, a2, . . . , ar 1 tels que : n = p1a1 p2a2prar

De plus les pi et les ai (i = 1, . . . , r) sont deux à deux distincts.

cryptographie symétrique

chiffrement symétrique ou à clé secrète

Le chiffrement symétrique fournit à deux parties, Alice et Bob, les moyens de com-muniquer de manière secrète.

Pour mettre en place leur canal de communication sûr, ils doivent d’abord se mettre d’accords sur la clé k. Ils doivent garder leur clé partagée secrète.

Avant qu’Alice n’envoie un message x à Bob, Alice chiffre x en utilisant un algo-rithme de chiffrement E et la clé k. Elle obtient ainsi un cryptogramme y = Ek(x) et envoie y à Bob. En utilisant l’algorithme de déchiffrement D et la même clé k, Bob déchiffre y pour retrouver le texte clair x = Dk(y). Nous appelons ces méthodes de chiffrement : chiffrement symétrique car Bob retrouve le message x en utilisant la même clé k qu’Alice a utilisé pour chiffrer.

Parmi les algorithmes de chiffrement, ceux symétriques sont implémentés rapi-dement aussi bien du point de vue matériel que logiciel. De ce fait, ils sont très largement utilisées pour le chiffrement de données de tailles importante.

On distingue le chiffrement en continu ou flux et le chiffrement par bloc. La fonc-tion de chiffrement par blocs opère sur des blocs clairs d’une longueur fixe. Un chiffrement continu chiffre le texte de manière continue, en procédant caractère par caractère. Si le clair et de taille supérieur au longueur de bloc dans le chiffrement par bloc, différents modes d’opération sont utilisés. Certains modes de chiffrement se comportent même comme des chiffrements continus.

Un chiffrement continue est defini de ma manière suivante: E:K X! Y (k, x) 7! E(k, x) := Ek(x) := y := y1y2y3 . . .

En réalité le clair x = x1x2x3 . . ., composé de de caractères clairs xi 2 X, est chiffrer de manière continue en une chaine de caractères y = y1y2y3 . . . yi 2 Y en utilisant la clé de chiffrement k = k1k2k3 . . ., ki 2 K ce chiffrement ce fait caractère par caractère et nécessite donc une fonction de chiffrement à cette effet: E:K X! Y (ki, xi) 7! E(ki, xi) := Eki (xi) = yi , pour i = 1, 2, ….

Notation . Dans la plupart des algorithmes de chiffrement en continu, l’opération binaire OU-exclusif(XOR) est souvent utilisée. Faire l’opération de XOR revient à faire une addition modulo 2.

Chiffre de Vernam ou masque jetable : L’un des algorithmes de chiffrement en continu les plus connus est le Chiffre de Vernam (Vernam’s One-Time Pad) qu’on peut expliquer comme suit:

Le texte clair, la clé de chiffrement et le cryptogramme sont des flux de bits. Pour chiffrer un message x = x1x2x3 . . . où les xi 2 f0, 1g, une clé de chiffrement k = k1k2k3 . . ., avec ki 2 f0, 1g est nécessaire.

Le chiffrement et le déchiffrement se font avec des opération XOR avec la clé: E(k, x) := k x et D(k, y) := k y.

Par les propriétés de l’arithmétique modulo 2, on sait que les fonctions de chiffre-ment et de déchiffrement sont inverses l’une de l’autre.

La clé de chiffrement doit être aléatoirement choisie bit par bit dans l’espace K = f0, 1gn des caractères et ne doit être utilisé qu’ne seule fois pour chiffrer un mes-sage d’où le nom de « masque jetable ».

Cryptanalyse chiffre de Vernam : Si la clé est choisie de manière aléatoire et n’est utilisée qu’une seule fois le chiffre de Vernam est inconditionnellement sûr. Cependant, si la même chaine de bits de clé k est utilisée pour chiffrer deux messages x et x0, on pourrait déduire de x x0 les cryptogrammes y y0et donc des informations sur le clair. En effet: y y0 = x k x0 k = x x0 k k0 = x x0

Il y a des inconvénients majeurs pour le chiffre de Vernam. Des clés « réellement » aléatoires de la même taille que le clair doivent être générées et transmises de manière sécurisée au destinataire. Néanmoins, la plupart des algorithmes de chiffrement continu fonctionnent de manière similaire. La différence fondamentale étant qu’une clé pseudo-aléatoire est utilisée au lieu de la clé purement aléatoire. C’est le cas d’algorithme populaire telle que le Rivest Cipher 4(RC4) supporté par différentes normes telle que le TLS/SSL ou WEP/WPA (utilisé pour la protection des réseaux WiFi).

|

Table des matières

Remerciements

Liste des figures

1 Introduction

1.1 Mise en contexte et problématique

1.1.1 Problématique

1.1.2 Caractéristiques des méthodes de paiement

1.1.3 Paiement bancaire traditionnel

Chèques

Virement bancaire

1.1.4 Paiement électronique

1.1.5 Fraude électronique

2 Rappels Mathématiques

2.1 Arithmétique modulaire

2.1.1 Divisibilité

2.1.2 Congruence

2.2 Groupe cyclique

2.3 Problème du logarithme discret(DLP)

3 La cryptologie

3.1 Introduction

3.1.1 Définitions

3.1.2 Terminologie

3.2 cryptographie symétrique

3.2.1 chiffrement symétrique ou à clé secrète

Chiffrement Continue

Chiffrement par blocs

3.3 Cryptographie asymétrique ou à clé publique

3.3.1 Principes

3.3.2 Algorithme à clé publique importante

3.3.3 Chiffrement RSA

3.3.4 Système de Diffie-Hellman d’échange de clé DHKE

3.3.5 Signature électronique

3.3.6 Public-Key Infrastructure (PKI)

Certificats

Chaine d’autorité de certification

4 Protocole de communication sécurisé

4.1 SSL/TLS

4.1.1 SSL

Protocole SSL record

protocole SSL handshake

KeyExchange

protocole SSL ChangeCipherSpec

Protocole SSL Alert

4.1.2 TLS

4.1.3 Cryptanalyse SSL/TLS

Attaque de Bleichenbacher

Vulnérabilité liée au mode CBC

4.2 SET

4.2.1 La confidentialité

4.2.2 Intégrité et authenticité

4.2.3 Les processus du protocole SET

I-La phase d’enregistrement

II-La phase d’achat:

4.2.4 Les limites du protocole SET

4.3 3D-SECURE

4.3.1 Domaine de l’acquéreur

3DS Requetor Environment

3DS Integrator

Acquéreur

4.3.2 Domaine d’interopérabilité

4.3.3 Domaine de l’émetteur

4.3.4 Messages 3-D Secure

4.3.5 Les vulnérabilités

5 Implementation

5.1 Analyse du projet

5.2 Architecture et choix d’implémentation

5.2.1 Architecture

5.2.2 Les options pour le paiement en ligne

5.3 Présentation

5.4 Cadre réglementaire

Conclusion et recommandation

Télécharger le rapport complet