Télécharger le fichier pdf d’un mémoire de fin d’études

Mode de traitement des données personnelles

Le traitement des données personnelles se fait en différentes étapes telle que : la collecte (§1), le stockage et les analyses de ces données (§2)

Collecte des données

Les données personnelles sont donc des données qui s’appliquent à toutes informations personnelles relatives à un individu donné comme : le nom, les prénoms, l’adresse, le numéro de téléphone, le numéro de la carte d’identité, la date de naissance, le numéro de la carte bancaire. Ce sont des données qui, au fil des recherches que l’individu effectue sur son moteur de recherche, sont collectés et stocker dans des serveurs7 et peuvent être très révélatrices des caractéristiques de cette personne comme de ses goûts, de sa situation financière, sociale ou médicale par exemple. En effet, à chaque connexion les internautes fournissent sans le savoir des informations sur eux-même grâce à l’analyse dessites qu’ils consultent ou aux recherches qu’ils font. Ces informations sont ensuitecollectées par une série d’outil.La collecte se fait tout d’abord par la localisation des données en localisant la personne connectée elle-même. En effet, chaque appareil électronique pouvant se connecter à l’internet comme les ordinateurs, ou les Smartphones par exemple possèdent des caractéristiques spécifiques telles que les adresses IP, les cookies ou les web bugs, qui permettent de les localiser.

Les adresses IP ou Internet Protocol sont des adresses propres à chaque appareil électronique pouvant accéder à l’internet comme une empreinte digitale spécifie chaque être humain. Il peut être relié à l’identité physique d’une personne par de nombreux moyens.

Les cookies sont de petits morceaux de texte que les navigateurs web stockent sur l’ordinateur d’un internaute. Ils sont enregistrés chaque fois que l’internaute accède au navigateur et peut servir à suivre ses sessions, et à stocker ses sites préférés.Toutefois, Les internautes ont la possibilité de décliner l’utilisationde ces cookies mais dans ce cas l’accès à certains sitespourraitleur être refusé ou éventuellement ;s’ils arrivent quand même à y accéder, leurs navigations pourraient être perturbées.

Les webbugs sont généralement invisibles pour l’internaute due àleurs petites tailles qui peuvent atteindre 1×1 pixel. Ils sont incrustés dans les pages web et les courriels. Lorsque la page ou le courrielcontenant le web bug est visionné, elle renvoie les informations collectées au serveur comme :l’adresse IP de l’internaute, l’instant où la page ou le courriel a été visionné etle navigateur sur lequel il l’a été.

Stockage et analyse des données

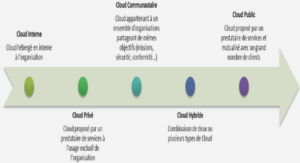

La loi sur la protection des données personnelles dans son article 8 qualifie le traitement des données comme : « Un traitement de données à caractère personnel est toute opération ou processus d’opérations y compris manuelles portant sur la collecte, l’enregistrement, l’utilisation, la communication de telles données, quel que soit le procédé utilisé ». Cela signifie qu’une fois collectés, les données sont stockées et numérisé. Le stockage des données peut se faire de deux manières différentes. D’une part, les données peuvent être stocké dans un serveur et numérisé ou classé dans des bases de données. D’autre part le concept d’informatique en nuage8qui a été développé récemment permet de stocker des informations sur un nuage les rendant ainsi plus accessible et beaucoup plus facile à manipuler ou à déplacer. Ainsi, il est maintenant possible de connecter des bases de données personnelles entre elles et de les analyser à fin d’obtenir un profil personnel détaillé de chaque individu. Ce stockage et ces analyses sont le plus souvent effectuer par des entités spécialisées dans la gestion de base de données aux services de compagnie informatique commeGoogle ou Facebook par exemple.

Valeur des données personnelles

Les données à caractère personnellesont une valeur considérable aussi bien dans le domaine du commerce et des transactions électroniques (§1) que dans le domaine de l’online Banking (§2)

Valeur pour les commerçants

Le commerce reposant principalement sur la connaissance de sa clientèle et des besoins de celle-ci, les informations que peuvent fournir l’exploitation des données personnellesreprésentent donc une source d’information considérablepour les commerçants. En effet,la connaissance de ces données, qu’ils soient bruts ou traité, donne aux commerçants un pouvoir considérable sur la connaissance et la possession des marchés ce qui leurs confèrent une grande valeur économique et peuvent ainsi leur générer d’importantsrevenus. En effet, d’une part, ces données sont devenues des marchandises précieuses qui se vendent et s’achètentet sont très rechercher aussi bien par les entreprises de télécommunications que par l’industrie de la distribution et de la consommation dans le but d’adapter leur politique marketing ou de cibler leur consommateur en fonction des besoins spécifiques de ces derniers.C’est le système qu’on qualifie de profilage des données. Cela signifie queces information une fois collectées permettent aux commerçant d’établir un profil détailler de leurs consommateurs qui leur permettront de mieux les catégorisés.Ce procéder est toutefois interdite par la loi mais cela ne l’empêche pas d’être une pratique répandue au sein de la société. D’autre part, certaines entreprises peuvent se servir des données personnelles d’un de ces concurrents pour commettre ce qu’on appelle l’espionnage industriel. En effet, de nos jours, il n’est plus nécessaire à une entreprise d’infiltrer un de ses concurrents pour obtenir des informations susceptibles de l’aider à évincer ce dernier ou à monopoliser le marcher car il lui suffit juste de pirater ces données afin d’obtenir tous les renseignements qui lui sera utile. Egalement prohibé par la loi, les entreprises qui s’adonnent à cette pratique le font souvent en cachette en recourant à un pirate informatique capable de ne laisser aucune trace tout en dérobant les informations voulues.

Valeur quant au secret bancaire

Dans le cadre de l’online Banking, les données mises en causes sont surtout des données relatives aux comptes des clients, à leurs transactions financières et les mouvements de leurs comptes.Ces informations sont collectées par le serveur auquel est relié le site web de la banque et ontune valeur marchande toute particulière pour les pirates informatiques ou les hackeurs et les cybercriminels dans la mesure où elles leurs permettent de cibler les personnes ayants les portefeuilles les plus fournis et donc de repérer leurs prochaines victimes. Elles sont également très importantes pour les banque elles même car si elles permettent aux escrocs de planifier leur prochains coups, inversement, leur exploitation permettent également aux banques de mieux suivre les transactions effectuées par les usagers et de prévenir ainsi certainsdélitscomme l’utilisation frauduleuse de cartes de crédit par un individu donné par exemple ou sa localisation en cas de perte grâce à un procédé d’identificationdes constantes incrustées dans les données de chacun de ses clients.

LES ENJUEX DES DONNES PERSONNELLES DANS L’ONLINE BANKING ET LES TRANSACTION ELECTRONIQUES

Les caractéristiques des données personnelles

Les données personnelles se caractérisent par leurs vulnérabilités (section 1) qui engendrent certains risques et posent certains problèmes (section 2)

La vulnérabilité des données

La vulnérabilité des données personnelles s’apprécieen fonction de son caractère sensible (§1) ou plus ou moins indifférent (§2)

Cas des données sensible

La complexité et le caractère très interactive de l’internet rendent les données personnelles très vulnérables et également très difficiles à protéger. Tout d’abord parce que les bases de données sont composées d’un nombre d’information assez conséquent mais aussi et surtout parce qu’on peut y accéder à distance. Le degré de vulnérabilité de chaque donnée dépend de son caractère sensible ou non. En effet, si la loi sur la protection des données à caractère personnelle définit les données sensibles comme les données portant sur l’origine raciale, les données biométriques, les données génétiques, les opinions politiques, les convictions religieuses ou autres convictions, l’appartenance syndicale et celles qui se rapportent à la santé ou à la vie sexuelle des personnes,les données relevant des informations bancaires d’une personne peuvent également être considérée comme telles en raison de leurs importance et du secret bancaire. En effet, on les considère commetrès vulnérables elles sont souvent les cibles de piratage informatique.On peut également classer dans cette catégorie les données relevant de la sécurité nationale ou du secret industriel qui peuvent être collecté ou pirater et divulguer sur la place publique.

Ce fut le caspar exemple dans l’affaire Snowden quand un ancien agent de la CIA et consultant de la NSA avait transmis un important volume d’information et de documents à deux journalistes américains sur la surveillance mondiale d’internet, de téléphone portable et d’autre moyen de communication par la NSA (National Security Agency). Ou encore dans l’affaire Julian Assange qui a divulgué, par ses publications dans le réseau sociale Wikileaksplusieurs documents relatifsaux modes opératoires de l’armée américaine en Irak ou au circuit de corruption de certaines compagnies offshore russe.

Cas des données plus ou moins indifférent

Les données considérées comme plus ou moins indifférents sont surtout les données relatives aux goûts même des individus. En effet, à première vue, les préférences musicales ou vestimentaires ou encore culinaires d’une personne ne représente pas un grand intérêt par rapport à leurs numéros de compte bancaire, leurs codes d’accès ou les sommes qui s’y trouvent. Cependant, une fois ces informations agencées entre elles, on peut avoir un profil spécifique et détaillé d’une personne qui peut permettre de l’influencer ou le manipuler. Ainsi, les données personnelles relatives aux profils d’un individu ne sont pas en reste pour autant et sont, aux mêmes titres que les données sensibles le concernant, convoité par les hackeurs afin de les revendre à de grandes firmes commerciales.En effet, pour maintenir leur place sur le marché ou augmenter leur profit, certaines entreprises de communications et de consommation sont parfois prêtes à payer des fortunes pour obtenir le profil de leur consommateur cible même si cette pratique est prohibée par la loi.

les risques et problèmes liés à vulnérabilité des données

La vulnérabilité des données personnelles représente un risque aussi bien dans le cadre de l’online Banking que du commerce et des transactions électroniques à la fois pour la préservation du secret bancaire (§1) et le respect des droits des consommateurs (§2).

La préservation du secret bancaire

La première obligation du banquier étant de préserver le secret bancaire par rapport aux informations fournis par son client, la tâcheest plus difficile quand il s’agit d’online Banking. En effet, le phénomène de vol et de divulgation de secret bancaire se propage de plus en plus ces dernières années et touchent un certain nombre de client sans distinction, du plus fortuné au plus modeste. Ces actes sont perpétrés par des cybercriminel qu’on appelle des hackeurs et qui sont des pirates informatiques,le plus souvent un groupe d’escrocs agissant de manière stratégiques et organisés, capable de pénétrer les différents pare-feu9 et protocole de sécurité mis en place par les banques afin d’accéder aux informations relatives aux comptes des clientspour les revendre au plus offrant ou pour usurper leurs identités dans le but de détourner des fonds.

Face à ce contexte, bon nombre de client perdent confiance en leur banque car ils ne sont plus sûrs de sa capacité à garantir et préserver le secret bancaire et la sécurité même de leur compte.De plus, dans certain cas, les banques se dégagent de leur responsabilité vis-à-vis des clients en faisant appelà toute une panoplie de clauses contractuelles restrictives de responsabilité laissant parfois les usagers sans moyen de pression ou de recours.

|

Table des matières

INTRODUCTION

PARTIE I : L’INTERNET ET LES DONNEES PERSONNELLES

Titre I : PREMERES VUES

Chapitre 1 : L’Online Banking et la transaction électronique

Section 1 : Définition générale

1. Donnée à caractère personnelle

2. Responsable du traitement

3. Moteur de recherche

4. Profilage

5. Traitement

6. Pseudonymisation

7. Anonymisation

8. Implémentation

Section 2 : Mécanisme de fonctionnement de l’online Banking

§1. Définition et évolution

§2. Mode d’utilisation

Section 3 : Mécanisme de fonctionnement transaction électronique

§1. Définition et évolution

§2. Mode d’utilisation et de paiement

Chapitre 2 : Les données personnelles

Section 1 : Mode de traitement des données personnelles

§1. Collecte des données

§2. Stockage et analyse des données

Section 2 : Valeur des données personnelles

§1. Valeur pour les commerçants

§2. Valeur quant au secret bancaire

Titre II : LES ENJEUX DES DONNEES PERSONNELLES DANS L’ONLINE BANKING ET LES TRANSACTION ELECTRONIQUES

Chapitre 1 : Les caractéristiques des données personnelles

§1. Cas des données sensible

§2. Cas des données plus ou moins indifférent

Section2 : les risques et problèmes liés à vulnérabilité des données

§1. La préservation du secret bancaire

§2. Le respect des droits fondamentaux du consommateur

Chapitre 2 : Mécanisme de protection des données personnelles à Madagascar

Section 1 : les outils législatifs et institutionnels

§1. Outil juridique actuelle

§2. Autorité de contrôle et de coordination

Section 2 : Les mécanismes techniques

§1. Les mécanismes utilisés par les banques

§2. Mécanisme de protection des e-commerçants malgaches

Partie II : ESSAI DE COMPARAISON

TITRE I : LES INNOVATIONS APPORTEES PAR LE SYSTEME EUROPEEN

Chapitre 1 : Innovation au niveau communautaire

Section 1 : innovation législative

§1. Les législations et directives communautaires

§2. les règlementations spécifiques de la Deutsch Bank et de la législation Suisse

Section 2 : innovation technique

§1. Pseudonymisation des données

§2. Les applications de contrôle

Chapitre 2 : Les obstacles rencontrés par le système malgache

Section 1 : Limite sur le plan législative et institutionnel

§1. Limites législatives

§2. § 2 : limite institutionnelle

Section 2 : limite sur le plan technique

§1. La vulnérabilité ou l’inefficacité de la cryptologie

§2. L’inexistence de logiciel de contrôle

TITRE II : MODE DE REGLEMENT DES LITIGES

Chapitre 1 : Les règlements des litiges par voie judiciaire

Section 1 : dans le système malgache

§1. Modalités de preuve

§2. L’expression des volontés des parties

Section 2 : dans le système européen

§1. Modalités de preuves

§2. L’expression des volontés des parties

Chapitre 2 : Juridiction compétente

Section 1 : Cas du dommage et du responsable issue d’un même territoire

§1. Dans le système malgache

§2. Dans le système européen

Section 2 : Cas du dommage et du responsable issus d’Etats différents

§1. L’arbitrage

§2. Coopération international

CONCLUSION

Télécharger le rapport complet