Télécharger le fichier pdf d’un mémoire de fin d’études

La cryptographie

Au cours des vingt dernières années, la cryptologie a répondu à la plupart de ces questions, notamment par l’introduction, en 1976, de la cryptographie à clé publique par Diffie et Hell-man [22]. Dans cette section, nous présentons des rappels de mathématiques pour la crypto-graphie, puis nous examinons les outils cryptographiques de bases, et ainsi les outils crypto-graphiques avancées.

Rappels de mathématiques pour la cryptographie

Nous allons présenter les principaux outils mathématiques que nous utiliserons dans cette thèse. Un lecteur souhaitant aller plus loi pourra se référer à [23] [24].

Les groupes bilinéaires

Soit 1,2,3, … l’ensemble des entiers positifs. Si est une chaîne, alors | | désigne sa longueur, tandis que si est un ensemble alors | | désigne sa taille. Si ∈ alors 1 dé- signe la chaîne avec . Si est un ensemble alors ← désigne l’opération de choisir un élément aléatoire de uniformément.

Les groupes bilinéaires d’ordre premier q

Soit un groupe additif cyclique et être un groupe multiplicatif cyclique du même ordre premier . Nous supposons que les problèmes logarithme discret dans et sont difficiles.

Un groupe bilinéaire d’ordre premier est un mappage : → qui satisfait les pro- priétés suivantes [25] [30]:

1. Calculable : Il existe un algorithme efficace pour calculer , pour tout , ∈ .

2. Bilinéaire : Pour tout , ∈ et , ∈ ∗ , nous avons , , .

3. Non-dégénérée : Il existe ∈ et ∈ de tel sorte que , 1 .

Définition 2.1 (Générateur bilinéaire) Un générateur de paramètre bilinéaire est un algorithme de probabilité qui prend un paramètre k de sécurité en entrée et délivre en sortie un , , , , , où est un nombre premier bits, , and , sont deux groupes avec le même ordre , ∈ est un générateur, et : → est une application bili-néaire recevable.

Etat de l’art : Le routage, la théorie sociale, la cryptographie et les travaux de recherche connexes é,|∗/ |.

, . Le schéma de MAC constitué de trois algorithmes, ci-après :

Deuxièmement, les auteurs proposent le protocole de SPRING, un protocole préser-vant la confidentialité de transmission par paquets sociaux pour DTNs véhicules. Dans SPRING, parce que les unités d’actions restreintes fixes sont déployées à l’intersection sociale élevée, un grand nombre de véhicules passera par ses RSUs. Puis, les RSUs peuvent apporter une assistance considérable pour stocker temporairement certains paquets et en aidant la transmission de paquets de parvenir à une haute fiabilité de transmission. En outre, le protocole SPRING peut également atteindre la préservation conditionnelle de la vie privée et de résister à la plupart des attaques existantes dans DTNs véhicules, tels que (packet analysis attack, packet tracing attack, and black (grey) hole attacks), qui sont essentiels à la réussite de ces réseaux.

Troisièmement, les auteurs développent un simulateur pour montrer l’amélioration substantielle du protocole SPRING en termes de fiabilité élevée, la résistance contre l’attaque du traçage du paquet et l’attaque du trou noir (gris). Les résultats de simula-tion démontrent son efficacité et sa sécurité. Le reste de cette section est organisé comme suit. Dans la sous section 3.1.1, nous présen-tons les modèles et les objectifs de conception. Ensuite, nous présentons le protocole SPRING dans la sous section 3.1.2, suivie par notre analyse à la sous section 3.1.3.

Le lieu (l’emplacement) de la confidentialité est une des conditions importantes de la confi-dentialité dans VANET depuis que les emplacements des véhicules sont étroitement liés aux pilotes. Cependant, si le réseau VANET ne protège pas la confidentialité de l’emplacement du véhicule, il ne peut pas être accepté par le public. Dans [64], Lu et al. proposent un protocole efficace basé sur la transmission de paquets socialspot, appelé SPF, où les socialspots sont désignés comme les emplacements dans un environnement urbain que de nombreux véhicules se rendent souvent comme un centre commercial, un restaurant ou un cinéma. Ce protocole se base sur la technique « Sacrificing the Plum Tree for the Peach Tree14 ». Depuis les socials-pots sont généralement faibles et sensibles aux véhicules, les auteurs ont utilisé le socialspot comme un nœud relais pour la transmission de paquets. De cette manière, la performance de livraison de paquets peut être considérablement améliorée. En attendant, puisque de nom-breux véhicules visitent le même socialspot, le socialspot ne peut pas être utilisé pour tracer d’autres sites sensibles d’un véhicule spécifique. Par conséquent, la tactique socialspot peut protéger la confidentialité de l’emplacement du véhicule dans VANETs. Plus précisément, les contributions de cette proposition sont de deux ordres.

Premièrement, basé sur la technique « socialspot », les auteurs proposent un protocole efficace SPF visant à l’application de transfert de paquets dans VANETs, et aussi pro-céder à l’analyse complète de sécurité pour valider sa sécurité afin de protéger la con-fidentialité de l’emplacement du récepteur dans VANETs.

Deuxièmement, les auteurs ont développé un simulateur personnalisé construit en Java pour examiner la performance du protocole SPF proposé. Les résultats des simulations approfondies montrent que la stratégie socialspot peut obtenir de bonnes performances de transmission de paquets en termes de taux de livraison de paquets et de retard moyen dans VANETs.

|

Table des matières

Liste des tableaux

Chapitre 1 Introduction

1.1 Les réseaux mobiles MANETs

1.1.1 Caractéristiques et applications

1.1.2 Menaces de sécurité

1.1.3 Besoins de sécurité

1.2 Les réseaux ad hoc sociaux mobiles

1.2.1 Motivations et objectifs

1.2.2 Contributions de la thèse

1.2.3 Structure du document

Chapitre 2 Etat de l’art : Le routage, la théorie sociale, la cryptographie et les travaux de recherche connexes

2.1 Le routage dans les réseaux ad hoc

2.2 Classification des protocoles de routage

2.2.1 Proactif

2.2.2 Réactif

2.2.3 Hybride

2.3 Les concepts de base de la théorie sociale

2.4 La cryptographie

2.4.1 Rappels de mathématiques pour la cryptographie

2.4.2 Outils cryptographiques

2.5 Travaux de recherche connexes

2.6 Conclusions

Chapitre 3 Les protocoles SPRING, SPF, PCS, FLIP et Pi pour la sécurisation et la confidentialité des communications véhiculaires ad hoc sociaux

3.1 Le protocole SPRING

3.1.1 Modèles et objectifs de conception

3.1.2 Fonctionnement du protocole SPRING

3.1.3 Analyse du protocole SPRING

3.2 Le protocole SPF

3.2.1 Modèles et objectifs de conception

3.2.2 Fonctionnement du protocole SPF

3.2.3 L’analyse du protocole SPF

3.3 Le protocole PCS

3.3.1 Modèles et objectifs de conception

3.3.2 Fonctionnement du protocole PCS pour la confidentialité de l’emplacement55

3.3.3 Performances du protocole SPF

3.4 Le protocole FLIP

3.4.1 Modèles et objectifs de conception

3.4.2 Fonctionnement du protocole FLIP

3.4.3 L’analyse du protocole

3.5 Le protocole Pi

3.5.1 Modèles et objectifs de conception

3.5.2 Fonctionnement du protocole Pi

3.5.3 L’analyse du protocole

3.6 Conclusions

Chapitre 4 ECPDR: La stratégie d’une réponse à la demande pour la sécurisation et la confidentialité des réseaux sociaux mobiles

4.1 Introduction

4.2 Modèle du système et objectifs de la recherche

4.2.1 Le modèle du système

4.2.2 Les objectifs de la recherche

4.3 Préliminaires

4.3.1 Les chaînes de hachages sécurisées

4.3.2 La technique de couplage bilinéaire

4.3.3 La technique de signature courte

4.4 Notre schéma ECPDR proposé

4.4.1 L’initialisation du système

4.4.2 Le pseudo identité, la clé privée et le certificat délivré par le TA

4.4.3 L’update du certificat

4.4.4 La signature et la vérification des messages

4.4.5 La réponse demandée

4.4.6 La réponse à la demande

4.5 Analyse de la sécurité

4.5.1 Les oracles

4.5.2 La confidentialité du contenu orienté

4.5.3 La confidentialité conditionnelle du certificat

4.5.4 La robustesse

4.6 Evaluation des performances

4.7 Comparaison avec autres protocoles de sécurisation

4.8 Conclusions

Chapitre 5 SDPP : Un schéma de détection intelligent avec la forte préservation de la confidentialité pour la sécurisation des réseaux sociaux P2P

5.1 Introduction

5.2 Modèles du système et objectifs de la recherche

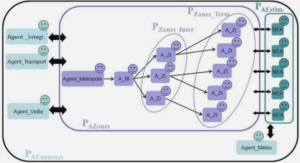

5.2.1 Le modèle du système MP2PN

5.2.2 Le modèle de routage

5.2.3 Le modèle de menace

5.2.4 Les objectifs de recherche

5.3 Préliminaires

5.3.1 Les chaines de hachage

5.3.2 Le chiffrement homomorphique

5.3.3 Le couplage bilinéaire

5.3.4 La signature basée sur l’identité

5.4 Notre schéma SDPP pour le réseau social peer-to-peer mobile

5.4.1 L’initialisation du système

5.4.2 Les certificats délivrés par le MP

5.4.3 La détection d’attaques

5.4.4 L’évolution du certificat

5.5 L’analyse de sécurité

5.5.1 La sécurité sémantique

5.5.2 Le SDPP fournit la forte préservation de la confidentialité du message

5.5.3 Le SDPP fournit l’évolution des certificats des utilisateurs

5.6 Evaluation des performances

5.7 Comparaison avec autres protocoles de sécurisation

5.8 Conclusions

Chapitre 6 Conclusions et travaux futurs

6.1 Nos contributions

6.2 Nos travaux futurs de recherche

6.3 Remarques finales

Références

Télécharger le rapport complet