Télécharger le fichier pdf d’un mémoire de fin d’études

Menaces, risques, vulnérabilité

La menace désigne l’exploitation d’une faiblesse de sécurité par un attaquant, qu’il soit interne ou externe à l’entreprise et susceptible de nuire. Tandis que la vulnérabilité, appelée parfois faille, est une faiblesse de sécurité qui peut être de nature logique, physique, etc. Le risque représente l’éventualité d’un préjudice en fonction de menace et vulnérabilité. [47] [48]

Méthodologie d’une attaque réseau

La méthodologie d’une attaque réseau adopte généralement le principe suivant :

Collecte d’information : recherche et récupération d’information concernant la cible, le client, les employés, le réseau. Elle consiste à rassembler le maximum d’informations concernant les infrastructures de communication du réseau cible : adresse IP, noms de domaine, protocoles de réseau, services activés, etc.

Analyse du réseau : ou scanner de vulnérabilité permet de réaliser un audit de sécurité d’un réseau en effectuant un scanning de ports. Il s’agit aussi d’une extraction d’information. On appelle aussi cette étape : phase de préattaque.

Intrusion : ou Gain d’accès, c’est l’obtention d’accès systèmes ou application ou encore réseau. Exploit : ou maintien d’accès ; dans cette étape, on a l’obtention des privilèges, la manipulation d’informations et systèmes. La recherche de plus d’attaques en augmentant ses privilèges, on parle d’une extension de privilège.

Nettoyage des traces : dans cette étape, l’intrus efface les traces de son passage en supprimant les fichiers qu’il a créés et en nettoyant les journaux d’activités des machines dans lesquelles il s’est introduit. [48]

Les malwares

On appelle malware ou programme malveillant, un programme ou une partie de programme destiné à perturber, modifier ou détruire tout ou partie des éléments logiciels indispensables au bon fonctionnement d’un système informatique. Mais sous cette appellation se cachent des familles bien différentes les unes des autres. On va les détailler l’une après l’autre maintenant. [40] [48]

Virus

Généralement, les virus informatiques sont des sortes de codes de programme capables de se dupliquer eux-mêmes et qui sont installés sur des programmes existants, sans l’autorisation de 18

l’utilisateur. Et lorsqu’on les lance, il se charge en mémoire et exécute les instructions que son auteur a programmées. [40] [48]

Il y a les types de virus qu’on appelle virus résident et il y a celui qu’on appelle non-résident. Les virus résidents se chargent dans la mémoire vive de l’ordinateur et infectent tous les fichiers exécutables lancés par l’utilisateur. Alors que les virus non-résidents infectent les programmes stockés dans le disque dur dès lors leur exécution.

On peut distinguer les virus selon leur mode de propagation : il y a le vers, les chevaux de Troie, les bombes logiques ; et on peut les distinguer aussi selon leur mode d’infection : les virus mutants, les virus trans-applicatifs, les rétrovirus, etc. [48]

Vers réseaux

Les vers sont des virus capables de se propager à travers le réseau, sans avoir réellement besoin d’un support physique ou logique (disque dur, programme hôte, fichier…) pour se propager. [40] [48] Les vers, tout comme les virus, peuvent également être divisés en sous-catégories selon les méthodes qu’ils utilisent pour infecter, par exemple, par e-mail, messages instantanés ou le partage de fichiers. [40]

Les vers sont aujourd’hui une espèce virale en voie d’extinction, car il suffit de mettre à jour le système et ne pas exécuter des fichiers récupérés par e-mail ou des téléchargements. L’utilisation d’un pare-feu empêche aussi l’accession d’un vers.

Mais les vers ont encore un avenir dans les applications web comme les réseaux sociaux (Facebook, MySpace) et dans les mondes virtuels, les vers peuvent se répandre sur les comptes de tous les utilisateurs de ces services. [48]

Chevaux de Troie

Les chevaux de Troie sont appelés de cette manière, car ils agissent comme le cheval de Troie de la mythologie grecque, en se faisant passer pour des programmes légitimes alors qu’ils mènent des opérations malveillantes. En faisant une analogie à cela, les chevaux de Troie sont donc un code nuisible placé dans un programme sain. Ils existent désormais sous plusieurs formes : les chevaux de Troie backdoor (qui essaient d’ouvrir une porte dérobée et prendre le contrôle à distance du système d’administration des ordinateurs de leurs victimes) et les chevaux de Troie qui téléchargent des codes malveillants. [40] [48]

Son principe de fonctionnement est comme suit, les pirates insèrent son code troyen dans un programme, il peut s’agir d’un petit jeu, d’une copie pirate d’un logiciel, ou tout autre élément exécutable par un système. Une fois ce fichier lancé, les Troyens ouvrent un port réseau sur la machine pour permettre au pirate de prendre le contrôle, ou ils téléchargent des programmes malveillants sur la machine. Et puisque les chevaux de Troie ne se reproduisent pas, ils ne se répandent pas ; mais grâce à l’envergure croissante d’Internet, il est désormais très facile d’infecter un grand nombre d’utilisateurs. [40] [48]

Bombes logiques

Les bombes logiques sont des virus capables de se déclencher suite à un évènement particulier, en exploitant la date du système, le lancement d’une commande, ou n’importe qu’elle appelle au système. Donc ce type de virus peut s’activer à un moment précis sur un grand nombre de machines, sur ce, on parle d’une bombe à retardement ou bombe temporelle.

Les bombes logiques sont généralement utilisées dans le but de créer un déni de service en saturant les connexions réseau d’un site, d’un service en ligne ou d’une entreprise. Ce type de programme malveillant est devenu très rare aujourd’hui. [48]

Spywares

Les Spywares ou Espiogiciels permettent de connaître votre activité sur l’ordinateur infecté. Il permet donc de recueillir des informations sur l’utilisateur de l’ordinateur dans le lequel il est installé afin de les envoyé à la société qui le diffuse. Mais appart les préjudices causés par la divulgation d’informations à caractère personnel, les spywares peuvent également engendrer divers nuisible comme la consommation de mémoire vive, l’utilisation d’espace disque, plantage d’autre application, etc. [41] [48]

Ransomwares

Ce sont des logiciels malveillants dont le but est de soutirer de l’argent à leurs victimes. Il existe deux types de ransomwares : premièrement, les ransomwares malveillants qui peuvent rendre l’utilisation d’un poste de victime très difficile en bloquant la plupart des applications ; deuxièmement, les ransomwares « chiffreurs », plus agressifs, qui chiffrent tout ou partie des stockages de l’ordinateur de la victime et affichent ensuite un message demandant le versement d’une rançon contre un moyen de déchiffrer les documents. [48]

Spam

Le « spam » ou « spamming » est une pratique consistant à envoyer en masse des emails publicitaires

à des personnes ne souhaitant pas les recevoir. Les spammeurs effectuent des envois en très grande quantité afin d’espérer attirer quelques clients. Afin de connaitre un spam, en voici quelque diffèrent forme :

90% du spam est en anglais ;

L’adresse email de l’expéditeur est inconnue ;

Le sujet de l’email est souvent à caractère commercial (vente de produits de nature pornographique ou médicamenteuse, etc.) ;

Le sujet de l’email est fantaisiste incitant à l’ouverture de celui-ci ;

On peut trouver encore d’autre forme de spam, mais ce qu’on a cité ce sont des formes standards les plus fréquentées.

Le vrai danger du spam c’est que l’email reçu est un canular, une chaîne de lettre, ou une publicité

à caractère commercial qui incite à la transmission de l’email et n’a pour simple but que de saturer le réseau et les boîtes aux lettres de la cible : d’abord, une adresse email cible risque d’être enregistrée dans des listes qui sont ensuite revendues et fort possible d’être à nouveau victime des spammeurs ; de plus, le spam pourrait être un email avec pièce jointe ou contient un hyperlien douteux, or, cela pourrait contenir des virus ou cela pourrait mettre la cible victime de phishing, ainsi cela va mettre en danger la sécurité de vos données personnelles et de votre ordinateur. A part le message (email, spam par SMS, spam dans les blogs, etc.), on peut trouver aussi des spams par appel comme le spam par voix sur IP (appelé aussi SPIT ou SPLIT), la pratique d’appel frauduleux (« spam vocal » ou « Ping call »), le contact d’un soi-disant ami via Facebook. [66]

Rootkits

Dans notre monde moderne, un rootkit est un composant de malware conçu spécifiquement pour dissimuler la présence du malware et ses actions à l’utilisateur ainsi qu’aux logiciels de protection existants. Il est archivé à travers une intégration profonde dans le système d’exploitation. Les rootkits démarrent même parfois avant le système d’exploitation. Cette variété est appelée, bootkit. De plus, les rootkits sont de véritables couteaux suisses de « l’exploit ». Une fois installés sur votre système, ils permettent de gagner en privilèges (passer « root » sous Unix/Linux ou « administrateur » sous Windows »), détecter des failles d’un système non patché, et de les exploiter à des fins diverses (prise en main à distance, propagation…). [40] [41]

Faux logiciels

Le principe de ce malware est de prendre l’apparence de faux logiciel de lutte contre les virus ou malwares ou de programmes censés être optimiser la performance de l’ordinateur sur lequel ils s’exécutent. Il peut s’agir aussi de logiciel de lecture de contenu multimédia ou de téléchargements, et de petits jeux. Ces faux logiciels peuvent harceler les utilisateurs de fenêtres publicitaires et lui imposent un moteur recherche qui mettra en avant des sites partenaires. D’autres génèrent de fausses alertes de sécurité qui poussent l’utilisateur à acheter un autre faux logiciel. On y trouve aussi des spywares, des chevaux de Troie, etc. [48]

Hoax (canulars)

C’est un courrier électronique qui propage une fausse information et qui pousse le destinataire à diffuser une fausse information à tous ses proches. Cela va engendrer une perturbation au niveau social, accroitre le sentiment d’insécurité informatique, diffamation d’un produit ou personne, et l’habitude de recevoir de fausses alertes peut engendrer un risque pour les usagers de réseau de ne plus croire aux vraies. [48]

Les techniques d’attaques

Les hackers utilisent plusieurs techniques d’attaques, soit une attaque directe ou indirecte, attaque active ou passive. Nous allons voir en détail les différents techniques d’attaque.

Attaques par mot de passe

La plupart des systèmes sont configurés de manière à bloquer temporairement le compte d’un utilisateur après un certain nombre de tentatives de connexion infructueuses. Ainsi, un pirate peut difficilement s’infiltrer sur un système de cette façon. En contrepartie, un pirate peut se servir de ce mécanisme d’autodéfense pour bloquer l’ensemble des comptes utilisateurs afin de provoquer un déni de service. Sur la plupart des systèmes, les mots de passe sont stockés de manière chiffrée (« cryptée ») dans un fichier ou une base de données. [42] [48]

Usurpation d’adresse IP

Ou spoofing IP en anglais, est une technique qui consiste à remplacer l’adresse IP de l’expéditeur d’un paquet IP par l’adresse IP d’une autre machine. Cette technique permet ainsi à un pirate d’envoyer des paquets anonymement. Il ne s’agit pas pour autant d’un changement d’adresse IP, mais d’une mascarade de l’adresse IP au niveau des paquets émis. [42] [48]

Attaques par déni de services

Une attaque par déni de service (en anglais Denial of Service, DoS) est une attaque qui a pour but de mettre hors-jeu le système qui est visé. En outre, les attaques par déni de service mettent le système en panne ou le ralentissent au point de le rendre inutilisable et rendre indisponibles pendant un temps indéterminé les services ou ressources d’une organisation. Ainsi, la victime se voit dans l’incapacité d’accéder à son réseau. Ce type d’attaque peut aussi bien être utilisé contre un serveur d’entreprise qu’un particulier relié à internet. Tous les systèmes d’exploitation sont également touchés : Windows, Linux, Unix, etc. [43] [44]

Lorsque l’attaque DoS est provoquée par plusieurs machines, c’est-à-dire, plusieurs machines fait l’attaque DoS en même temps sur une cible, on parle alors de déni de service distribué ou DDoS, qui signifie Distributed Denial of Service.

Du point de vue technique, la plupart des attaques DoS exploitent les failles liées à l’implémentation d’un protocole du modèle TCP/IP. [48]

On distingue habituellement deux types de déni de service :

Les dénis de service par saturation : consiste à submerger une machine de requêtes, afin qu’elle ne soit plus capable de répondre aux requêtes réelles.

Les dénis de service par exploitation de vulnérabilité : consiste à exploiter une faille du système distant afin de le rendre inutilisable.

Attaques man in the middle

Généralement, Man In The Middle (MITM) signifie l’homme du milieu. Cette attaque a pour but de s’insérer entre deux ordinateurs qui communiquent. Soient deux ordinateurs A et B voulant dialoguer. Maintenant, si un pirate décide de se faire passer pour l’ordinateur A auprès de B et de B auprès de A, ainsi, toute communication vers A ou B passera par le pirate, l’homme du milieu. [42]

La plupart des attaques de type man in the middle consistent à écouter le réseau à l’aide d’outils d’écoute réseau. [48]

On peut distinguer l’attaque man in the middle comme suit :

Attaque par rejeu : cette attaque consiste à intercepter des paquets de données et à les rejouer, c’est-à-dire les retransmettre tels quel au serveur destinataire.

Détournement de session TCP (ou TCP session hijacking) : c’est une technique qui consiste à intercepter une session TCP initiée entre deux machines afin de la détourner.

Attaque du protocole ARP : c’est l’une des attaques MITM les plus célèbres, qui consiste à exploiter la faiblesse d’authentification du protocole ARP qui permet à un système pirate d’envoyer des paquets ARP réponse au système cible indiquant que la nouvelle adresse

MAC correspondant à l’adresse IP d’une passerelle est la sienne. (Voir 1.2.1.2 f)

Attaque du protocole BGP : en fait, le protocole BGP ou Border Gateway Protocol est utilisé entre les routeurs des entreprises qui gèrent les réseaux composant internet et il permet l’échange d’information entre routeurs pour trouver la route la plus rapide pour chaque paquet de données en transit d’un point à un autre du web.

Attaques par débordement de tampon

Un débordement de tampon (en anglais Buffer OverFlow ou BoF) est une attaque très utilisée des pirates. Cela consiste à utiliser un programme résidant sur votre machine en lui envoyant plus de données qu’il n’est censé en recevoir afin que ce dernier exécute un code arbitraire. Il n’est pas rare qu’un programme accepte des données en paramètre. Ainsi, si le programme ne vérifie pas la longueur de la chaîne passée en paramètre, une personne malintentionnée peut compromettre la machine en entrant une donnée beaucoup trop grande. [43]

Le principe de fonctionnement est comme suit, les données entrées par l’utilisateur sont stockées temporairement dans une zone de la mémoire appelée tampon (en anglais buffer). Prenons l’exemple d’un logiciel qui demande votre prénom. En admettant que le programme prévoie dix caractères pour ce dernier et que l’utilisateur en mette vingt. Il y aura débordement de tampons puisque les dix derniers caractères ne seront pas stockés dans la bonne variable, mais dans le tampon pouvant provoquer un crash de la machine. Mais, un pirate exploite cette faille malignement et parvient à se procurer d’un accès à la machine avec des droits identiques à celle du logiciel. [43] [48]

Attaques par faille matérielle

Cette attaque consiste à exploiter les failles au niveau des matériels réseaux, au niveau des PC et les équipements connectés, il y a aussi l’attaque APT (Advanced Persistant Threat) consistant à recueillir des informations sur le long terme pour les pirates, c’est pourquoi on l’appelle persistant.

Concernant les attaques sur les matériels réseaux, on peut assister à des attaques sur les routeurs (un élément essentiel d’un réseau qui assure l’acheminement de tous les paquets d’un point à autres d’internet ou du réseau d’entreprise), sur les serveurs DNS, les Bluetooth, les WiFi, les courants porteurs (CPL). Concernant les attaques au niveau des PC et les équipements connectés, cette attaque demande souvent un accès direct à la machine ; par exemple des malwares embarqués dans des clés USB ou des CD et qui peuvent se lancer automatiquement à l’allumage d’un ordinateur et ouvrir des brèches pour les hackers.

À part ce qu’on a vu, il y a aussi des attaques biométriques, il s’agit d’une attaque sur les empreintes

(pirater les systèmes qui utilisent une identification par empreinte digitale par exemple) ou sur les reconnaissances faciales (une attaque rare car la plupart des systèmes de sécurités d’aujourd’hui utilisent des systèmes de reconnaissance plus sophistiqués et plus efficaces en utilisant plusieurs cameras et différents capteurs). [48]

Attaques par ingénierie sociale

Le terme d’ingénierie sociale, ou social engineering en anglais, est l’art de manipuler les personnes. Il s’agit ainsi d’une technique permettant d’obtenir des informations d’une personne, qu’elle ne devrait pas donner en temps normal, en lui donnant de bonnes raisons de le faire. Cette technique peut se faire par téléphone, par courrier électronique, par lettre écrite… Cette attaque est souvent sous-estimée puisqu’elle n’est pas d’ordre informatique. Pourtant, une attaque par social engineering bien menée peut se révéler très efficace. Elle n’est donc pas à prendre à la légère. [42] [43]

D’une manière générale, les méthodes d’ingénierie sociale se déroulent selon le processus suivant:

• Une phase d’approche permettant de mettre l’utilisateur en confiance, en se faisant passer pour une personne de sa hiérarchie, de l’entreprise, de son entourage ou pour un client, un fournisseur, etc.

• Une mise en alerte, afin de le déstabiliser et de s’assurer de la rapidité de sa réaction. Il peut s’agir par exemple d’un prétexte de sécurité ou d’une situation d’urgence ;

• Une diversion, c’est-à-dire une phrase ou une situation permettant de rassurer l’utilisateur et d’éviter qu’il se focalise sur l’alerte. Il peut s’agir par exemple d’un remerciement annonçant que tout est rentré dans l’ordre, d’une phrase anodine ou dans le cas d’un courrier électronique ou d’un site web, d’une redirection vers le site web de l’entreprise.

Phishing (hameçonnage)

Le phishing, réunion de deux mots anglais « fishing » (en français pêche) et « phreaking » (désignant le piratage de lignes téléphoniques), traduit parfois en « hameçonnage », est une technique frauduleuse utilisée par les pirates informatiques pour récupérer des informations auprès d’internautes. La technique du phishing est une technique d’« ingénierie sociale », c’est-à-dire une technique consistant à exploiter non pas une faille informatique, mais la « faille humaine » en dupant les internautes par le biais d’un courrier électronique semblant provenir d’une entreprise de confiance, typiquement une banque ou un site de commerce. Le mail envoyé par ces pirates usurpe l’identité d’une entreprise (banque, site de commerce électronique, etc.) et les invite à se connecter en ligne par le biais d’un lien hypertexte et de mettre à jour des informations les concernant dans un formulaire d’une page web factice, copie conforme du site original, en prétextant par exemple une mise à jour du service, une intervention du support technique, etc. [42]

CONCLUSION

Pour conclure, le réseau nous aide à favoriser notre vie quotidienne, en permettant de relier les quatre coins du monde. Grâce à lui, nous pouvons avoir des accès rapides sur nos données distantes sans nous déplacer ; nous pouvons faire circuler un tas d’information à travers le réseau ; au cas où on doit circuler un message urgent, le réseau est la solution rapide. Mais derrière cette splendide lumière existe l’endroit le plus obscur, ou bien, derrière cette vie harmonieuse octroyée par le réseau apparait la pire attaque qui a existé sur le globe. Malgré la complexité de la technologie réseau, cela n’empêche pas à d’autres gens, appelé pirates, de faire ce qu’ils veulent. Durant ce premier chapitre, nous avons analysé toutes les parties de base constituant le réseau internet, en commençant avec sa définition jusqu’à sa faiblesse, par laquelle les pirates arrivent à mener ses attaques. On a vu aussi quelque malware et technique d’attaque ; en réalité, il y en a beaucoup de type d’attaque et malware, mais ce que nous avons vu ce sont les bases. Le chapitre suivant nous montre comment se pallier à ces dangers qui menacent d’assombrir le ciel bleu du monde de réseau.

THEORIE DE LA SECURITE RESEAU ET DU FIREWALL

Comme nous avons vu dans le premier chapitre qu’un réseau est constitué de plusieurs nœuds ; en d’autres termes, une interconnexion de nœuds dans le but de s’échanger des informations qui sont appelées des ressources. Et on a vu de différents dangers qui le menacent, les différents types d’attaques ; et plus le nombre de nœuds augmente, plus cela favorise l’expansion de menace.

Dans ce nouveau chapitre, nous allons d’abord voir ce qu’est la sécurité et les différentes façons de sécuriser un réseau ; et après, on va faire un zoom sur le firewall, le NGFW ou Next Generation Firewall et sur la sonde d’intrusion IDS/IPS.

Notion sur la sécurité réseau

Généralement, le but de la sécurité informatique est de préserver la confidentialité, l’intégrité et la disponibilité des données du réseau, et tout tourne autour de ces trois caractéristiques. [45]

Définition

• La sécurité d’un réseau

C’est un niveau de garantie que l’ensemble des machines du réseau fonctionne de façon optimale et que les utilisateurs de ces derniers possèdent uniquement les droits qui leur ont été octroyés.

• Les ressources

Dans un réseau, une ressource est toute forme de données ou d’applications que l’on peut utiliser pour accomplir une tâche précise. Une ressource pourrait être numérique ou physique. Par exemple, dans le cas d’une imprimante, les ressources dont elle a besoin pour accomplir sa fonction (imprimer) sont majoritairement le papier et l’encre. [46]

But de la sécurité réseau

Comme on a vu là-haut, le but de la sécurité réseau c’est de maintenir la confidentialité, l’intégrité et la disponibilité, mais au total, il y en a six caractéristiques principales, citées ci-après : [45]

La confidentialité

C’est le fait que les données informatiques ne sont accessibles que par les personnes autorisées. En d’autres termes, durant une communication, les données à partager restent privées entre un émetteur et destinataire et inaccessibles pour les restes. [45] [47]

L’authentification

C’est une information permettant de vérifier que les identifications entrées par les clients ou utilisateurs sont vraies. Par exemple, le mot de passe est une authentification élémentaire qu’on doit entrer dans un système informatique, alors que les numéros de carte bancaire, code personnel ou des choses que vous possédez ou connaissez sont appelés des authentifications fortes. [47]

Intégrité

Cela signifie que seules les personnes autorisées ou les moyens autorisés peuvent modifier l’information. L’intégrité reste un domaine très large couvrant à la fois les modifications, les moyens de modification, mais également l’après-modification et donc la consistance. [45]

La disponibilité

Il s’agit de garantir l’accessibilité des ressources d’entreprise, concernant l’architecture réseau, la bande passante, le temps de réponse, le partage équitable des ressources, etc. [45] [47]

La non-répudiation

C’est un mécanisme permettant au récepteur ou à l’émetteur de ne pas refuser un message transmis et de garantir qu’un message a bien été envoyé par un émetteur et reçu par un destinataire. [45] [47]

Le contrôle d’accès

C’est la capacité de limiter et de contrôler les accès aux systèmes et applications via les liens de communication. Sur ce, chaque entité qui demandent un accès doit être identifiée ou authentifiée afin de lui adapter ses droits d’accès. [45]

Notion sur la cryptographie

La cryptographie est l’étude des méthodes et des algorithmes permettant de coder ou chiffrer les messages et permettant donc la protection d’informations (numériques). Ces algorithmes sont appelés cryptosysteme. [48] [68]

|

Table des matières

NOTATIONS ET ABREVIATIONS

INTRODUCTION GENERALE

CHAPITRE 1 GÉNÉRALITÉ ET ATTAQUE RÉSEAU

1.1 INTRODUCTION

1.2 Le réseau TCP/IP

1.2.1 Définitions

1.2.2 Adresse IP

1.2.2.1 Adressage IPv4

1.2.2.2 Adressage IPv6

1.2.3 Les architectures OSI et TCP/IP

1.2.3.1 Modèle OSI

1.2.3.2 Modèle TCP/IP

1.2.3.3 Comparaison entre les modèles OSI et TCP/IP

1.2.4 Les protocoles internet

1.2.4.1 Définition

1.2.4.2 Les différents protocoles

1.3 Les attaques réseaux

1.3.1 Généralité

1.3.1.1 Menaces, risques, vulnérabilité

1.3.1.2 Méthodologie d’une attaque réseau

1.3.2 Les malwares

1.3.2.1 Virus

1.3.2.2 Vers réseaux

1.3.2.3 Chevaux de Troie

1.3.2.4 Bombes logiques

1.3.2.5 Spywares

1.3.2.6 Ransomwares

1.3.2.7 Spam

1.3.2.8 Rootkits

1.3.2.9 Faux logiciels

1.3.2.10 Hoax (canulars)

1.3.3 Les techniques d’attaques

1.3.3.1 Attaques par mot de passe

1.3.3.2 Usurpation d’adresse IP

1.3.3.3 Attaques par déni de services

1.3.3.4 Attaques man in the middle

1.3.3.5 Attaques par débordement de tampon

1.3.3.6 Attaques par faille matérielle

1.3.3.7 Attaques par ingénierie sociale

1.3.3.8 Phishing (hameçonnage)

1.4 CONCLUSION

CHAPITRE 2 THEORIE DE LA SECURITE RESEAU ET DU FIREWALL

2.1 INTRODUCTION

2.2 Notion sur la sécurité réseau

2.2.1 Définition

2.2.2 But de la sécurité réseau

2.2.2.1 La confidentialité

2.2.2.2 L’authentification

2.2.2.3 Intégrité

2.2.2.4 La disponibilité

2.2.2.5 La non-répudiation

2.2.2.6 Le contrôle d’accès

2.2.3 Notion sur la cryptographie

2.2.3.1 Chiffrement

2.2.3.2 Déchiffrement

2.2.3.3 Chiffrement symétrique

2.2.3.4 Chiffrement asymétrique

2.2.3.5 Fonction de hachage

2.2.3.6 Certificat

2.2.4 La sécurité des réseaux sans fil

2.2.5 Les protocoles sécurisés [34]

2.2.5.1 Protocole SSL

2.2.5.2 Protocole SSH

2.2.5.3 Protocole S/MIME

2.2.5.4 Protocole DNSsec

2.2.6 L’authentification

2.2.6.1 Principe de l’authentification

2.2.6.2 Les protocoles d’authentification

2.2.6.3 Le protocole et serveur RADIUS

2.2.7 Le réseau privé virtuel : VPN

2.2.7.1 Définition

2.2.7.2 Principe de fonctionnement

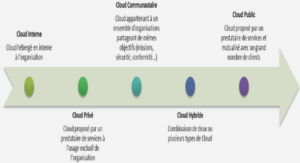

2.2.7.3 Type de VPN

2.3 Politique de sécurité réseau

2.3.1 But de la politique de sécurité

2.3.2 Analyse de risque

2.3.3 Définition d’une politique de sécurité

2.3.4 Champ d’application

2.3.5 Exemple de politique de sécurité

2.4 Le firewall

2.4.1 Définitions

2.4.1.1 Firewall

2.4.1.2 Architecture réseau

2.4.2 Fonctionnement d’un système pare-feu

2.4.2.1 Principe

2.4.2.2 Politique de sécurité

2.4.2.3 Type de filtrage

2.4.3 Les différentes catégories de firewall

2.4.3.1 Firewall sans états (stateless)

2.4.3.2 Firewall à état (statefull)

2.4.3.3 Firewall applicatif

2.4.3.4 Firewall authentifiant

2.4.3.5 Firewall personnel

2.4.4 Le next generation firewall

2.4.4.1 La raison de passer à NGFW

2.4.4.2 Définition d’un NGFW

2.4.4.3 La différence du NGFW avec d’autre firewall

2.4.4.4 Fonctionnalité du NGFW

2.5 La sonde d’intrusion IDS/IPS

2.5.1 IDS

2.5.1.1 Présentation d’IDS

2.5.1.2 Principe de détection

2.5.1.3 Type d’IDS

2.5.2 IPS

2.5.2.1 Présentation IPS

2.5.2.2 Type d’IPS

2.6 CONCLUSION

CHAPITRE 3 IMPLEMENTATION DU ROUTEUR/FIREWALL AU SEIN DU CNTEMAD

3.1 INTRODUCTION

3.2 Généralité et installation du routeur/firewall pfsense

3.2.1 Généralité sur le pfsense

3.2.1.1 Définition du pfsense

3.2.1.2 Caractéristique du pfsense

3.2.2 Installation du pfsense au sein du CNTEMAD

3.2.2.1 Architecture de réseau au sein de l’établissement siège CNTEMAD

3.2.2.2 Emplacements des équipements

3.2.2.3 Les équipements nécessaires pour la réalisation

3.2.2.4 Configuration générale du serveur/firewall pfsense

3.3 Mise en place d’un portail captif avec un serveur d’authentification

3.3.1 Installation d’un serveur RADIUS : le FreeRADIUS

3.3.1.1 Définition du FreeRADIUS

3.3.1.2 Installation et configuration du FreeRADIUS

3.3.2 Généralité et configuration d’un portail captif

3.3.2.1 Généralité

3.3.2.2 Configuration du portail captif

3.4 Sécurisation de communication par un tunnel VPN

3.4.1 Plan du travail

3.4.1.1 Présentation géographique des sites à sécuriser

3.4.1.2 Choix du VPN à installer

3.4.2 Installation d’un OpenVPN

3.4.2.1 Configuration du serveur

3.4.2.2 Configuration du client.

3.5 Installation et configuration du Firewall Next Gen

3.5.1 Installation d’un IDS/IPS

3.5.1.1 Présentation du Suricata

3.5.1.2 Installation

3.5.1.3 Configuration du Suricata

3.5.2 Installation du pfBlockerNG

3.5.2.1 Présentation

3.5.2.2 Installation et configuration du pfBlockerNG

3.6 Simulation

3.6.1 Simulation avec Packet Tracer

3.6.1.1 Simulation du serveur d’authentification Radius avec le portail captif

3.6.1.2 Simulation du tunnel VPN

3.6.2 Simulation avec le GNS3

3.6.2.1 Les outils utilisés

3.6.2.2 Présentation de la simulation

3.6.2.3 Exploitation de faille avec Wireshark

3.6.2.4 Communication cryptée avec SSH

3.7 CONCLUSION

CONCLUSION GENERALE

ANNEXES

ANNEXE 1 : ARCHITECTURE GENERALE DES RESEAUX INFORMATIQUES

ANNEXE 2 : ALGORITHME DE CHIFFREMENT SYMETRIQUE

ANNEXE 3 : CODE DE CONFIGURATION DU VPN IPSEC

ANNEXE 4 : DESCRIPTION DES OUTILS UTILISE AVEC GNS3

BIBLIOGRAPHIE

Télécharger le rapport complet