Principes fondamentaux IAM et IAG

Définition

En sécurité des systèmes d’information, la Gestion des Identités et des Accès (GIA) (en anglais Identity and Access Management : IAM) est l’ensemble des processus mis en œuvre par une entité pour la gestion des habilitations de ses utilisateurs à son système d’information ou à ses applications . Il s’agit donc de gérer qui a accès à quelle information à travers le temps . Cela implique ainsi d’administrer la création, la modification, et les droits d’accès de chaque identité numérique interagissant avec les ressources de l’entité. La gestion des identités et des accès s’intéresse par exemple au contrôle de la façon dont les utilisateurs acquièrent une identité, la protection de cette identité et les technologies permettant cette protection.

Aussi, nous avons retenu de présenter une vision simple – et simplifiée – de l’IAM/IAG en regroupant les principes fondamentaux autour de 6 enjeux concrets :

1. améliorer et simplifier la gestion des identités, des droits et des comptes ;

2. piloter, auditer et contrôler les identités, les droits et les accès ;

3. authentifier les utilisateurs ;

4. contrôler et simplifier l’accès aux données ;

5. étendre les services IAM/IAG et IAI .

Ce chapitre vise à donner une définition simplifiée des principes fondamentaux couverts par la Gestion et la Gouvernance des Identités et des Accès. En effet, les terminologies sont nombreuses (IAM, IAG, IGA, IRM, IAI, IDaaS…) et ne fournissent pas toutes une vision claire de ce qu’elles recouvrent. Aussi, nous avons retenu de présenter une vision simple – et simplifiée – de l’IAM/IAG en regroupant les principes fondamentaux autour de 6 enjeux concrets :

1. améliorer et simplifier la gestion des identités, des droits et des comptes ;

2. piloter, auditer et contrôler les identités, les droits et les accès ;

3. authentifier les utilisateurs ;

4. contrôler et simplifier l’accès aux applications ;

5. étendre les services IAM/IAG et IAI ;

6. tirer parti du cloud.

Améliorer et simplifier la gestion des identités, des droits et des comptes

Il s’agit ici de simplifier et d’automatiser les actions du quotidien liées à la gestion des identités et de leurs droits.

Gestion du cycle de vie des identités

La gestion du cycle de vie des identités consiste à modéliser et outiller la gestion des événements de la vie d’une identité au sein de l’entreprise. Elle couvre ainsi :

➤ toutes les populations devant se connecter au SI de l’entreprise : employés, prestataires in situ et ex situ, fournisseurs, partenaires, clients… voir demain des objets connectés, les machines, les robots, etc. ;

➤ tous les événements touchant à une identité au cours de son cycle de vie et pouvant varier selon les populations et selon les activités : arrivée, changement de poste, départ, arrivée/retour de saisonnier, détachement, absence longue durée, suspension, mission supplémentaire, etc.

Gestion des habilitations

Les identités étant gérées, il convient également de gérer leurs habilitations sur le SI, c’est-àdire leur(s) compte(s) applicatif(s) et leurs droits dans les applications.

➤ La gestion des habilitations s’appuie généralement sur :

➤ un modèle d’habilitation, c’est-à-dire la modélisation homogène des droits sur le SI ;

➤ une organisation « back office » en charge de la définition et de l’évolution de cette modélisation ;

➤ des processus d’approbation en cas de demande, modification ou retrait d’un droit;

➤ une organisation « front office » en charge d’approuver, de rejeter ou de compléter les demandes soumises.

➤ Enfin, pour simplifier l’expérience utilisateur et faire de l’IAM l’outil principal de la gestion des demandes, la gestion des habilitations peut être étendue à d’autres ressources comme :

➤ des badges d’accès logique ou physique : restauration, machine à café, etc. ;

➤ des équipements IT : téléphone portable, tablette, etc. ;

➤ des droits d’accès physiques : accès aux bâtiments, à certains locaux, etc.

➤ 15/106 Gestion & Gouvernance des Identités et des Accès © CLUSIF 2017 .

Pour cela, il est nécessaire de :

➤ prendre en compte les référentiels maîtres déjà présents dans l’entreprise (SI-RH pour les internes en général, bases spécifiques ou applications des achats pour les prestataires ou les partenaires, référentiels organisationnels, etc.) via des alimentations régulières ;

➤ offrir des IHM et des processus de gestion (workflows d’approbation) pour les populations ou les événements sans référentiel maître, comme par exemple les prestataires ;

➤ permettre de configurer des contraintes dans la gestion de certaines populations comme:

➤ la possibilité de limiter les personnes autorisées à créer des prestataires .

Provisioning

Après avoir géré les demandes d’habilitations, il reste à créer les comptes et droits ad hoc sur le SI. C’est l’objectif du provisioning. Il cherche à maintenir à jour les référentiels majeurs comme l’annuaire Active Directory et les annuaires LDAP ainsi que les référentiels propres à chaque application. Plusieurs niveaux d’intégration sont possibles. Le provisioning automatique vise à créer automatiquement les comptes et droits nécessaires. Le provisioning manuel ou guidé nécessite que les actions techniques soient réalisées manuellement par un administrateur. Pour le mettre en œuvre, il existe principalement deux approches :

➤ Interfacer l’outil IAM/IAG avec l’outil ITSM existant. Ainsi, l’IAM/IAG crée un ticket dans l’ITSM puis suit son traitement afin de pouvoir afficher un niveau d’avancement à l’utilisateur ;

➤ implémenter directement dans l’IAM les processus appropriés pour notifier les administrateurs des tâches en attente et leur permettre de rendre compte de leurs actions.

➤ Le provisioning mixte ou semi-automatique combine des tâches automatiques et des actions manuelles. Suivant le contexte, il permet de combiner plusieurs avantages tels que :

● la gestion automatique des attributs sensibles comme le statut actif ou suspendu d’un compte ou le délai d’expiration des mots de passe afin de garantir un haut niveau de sécurité ;

● la gestion manuelle des droits d’accès pour une implémentation simple.

➤ Le provisioning « à la volée », est apparu plus récemment avec les outils de fédération d’identités. Il consiste à fournir, dans le jeton d’identité échangé, l’ensemble des informations nécessaires à la création et à la mise à jour du compte. Charge alors à l’application consommant ce jeton de créer le compte à la première connexion de l’utilisateur puis de le mettre à jour lors des accès suivants. 18/106 Gestion & Gouvernance des Identités et des Accès © CLUSIF 2017 .

Piloter, auditer et contrôler les identités, les droits et les accès

L’objectif est ici de disposer de la capacité à piloter, auditer et contrôler les accès au SI. Historiquement ces fonctions étaient relativement peu développées dans les solutions d’IAM, jusqu’à l’apparition d’outils dédiés à cet enjeu, sous le nom d’IAG ou IAI (Identity & Access Governance, Identity Analytics & Intelligence). A noter qu’à ce jour les outils d’IAM cherchent à étendre leur couverture fonctionnelle, menant parfois à un recouvrement entre solutions d’IAM, d’IAG et d’IAI. Les solutions IAM, IAG et IAI se distinguent par:

➠ la conception intrinsèque des outils : les outils d’IAI sont le pendant « Business Intelligence » de l’IAM. Ils sont construits autour d’un puits de données ou cube de données et ont vocation à réagir a posteriori ;

➠ la granularité des droits gérés : les outils d’IAM et d’IAG se limitent en grande majorité aux droits dont ils doivent gérer l’attribution. Par exemple dans SAP, il s’agira des rôles composites. Allant plus loin, les outils d’IAI ont vocation à recréer la chaîne de liaison complète, jusqu’au droit le plus fin dans les applications. Par exemple dans SAP, il s’agira des transactions. L’objectif est de détecter les risques ou les nonconformités dues à la définition des rôles ou des profils.

➠ Les sponsors et donneurs d’ordre visés : les solutions d’IAI visent en premier lieu à maîtriser le niveau de risques liés aux droits d’accès. En ce sens, elles s’adressent prioritairement aux directions des risques et à l’audit interne.

➠ Ainsi, et de manière très schématique, l’IAI vise principalement 3 objectifs :

➠ améliorer la qualité des données par des contrôles de cohérence et une assistance à l’identification des sources d’incohérence ;

➠ maîtriser les risques liés aux habilitations avec un suivi de l’attribution des droits à risques, le pilotage de campagnes de revues et la gestion des exceptions ;

➠ ajuster le modèle d’habilitation ou « Role Management » grâce à l’analyse de l’usage des profils métiers et applicatifs définis et à la comparaison des droits attribués et transactions effectivement utilisées.

L’intérêt de l’IAI prend toute sa dimension lorsque les directions des risques et de l’audit interne sont fortement impliquées dans le projet. La suite du chapitre donne un éclairage rapide sur les principales fonctionnalités d’un IAI. 19/106 Gestion & Gouvernance des Identités et des Accès © CLUSIF 2017.

|

Table des matières

INTRODUCTION

1er partie : Présentations générales

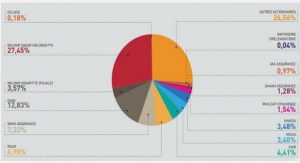

CHAPITRE 1 : PRESENTATION DE LA STRUCTURE

1.1 Historique

1.2 Missions

1.3 ORGANISATION

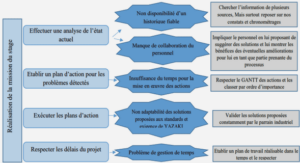

CHAPITRE 2 : Méthode de travail

2.1 Contexte du sujet

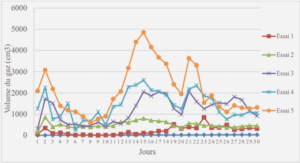

2.2 Etat des lieux

2.3 Schéma d’architecture

2.4 Problématique

2.5 Objectifs à atteindre

2.5.1 Amélioration de la sécurité

2.5.2 Réduction des coûts d’administration

2.5.3 Amélioration de l’efficacité et de la réactivité

2ème partie : Généralités sur gestion et gouvernance des identités et des accès

Chapitre 3 : Principes fondamentaux IAM et IAG

3.1 Définition

3.2 Améliorer et simplifier la gestion des identités, des droits et des comptes

3.3 Piloter, auditer et contrôler les identités, les droits et les accès

3.4 Authentifier les utilisateurs

3.5 Contrôler et simplifier l’accès aux applications

3.6 Tirer parti du cloud

CHAPITRE 4 : CAS D’USAGES

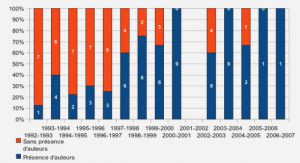

4.1 Pourquoi démarrer un projet IAM/IAG ?

4.2 Représentation graphique IAM/IAG

4.3 Gestion des accès

4.3 Gestion des identités

4.4 Gouvernance des accès et identités

3ème partie : MISE EN ŒUVRE

CHAPITRE 5 : Contrôle d’accès physique

5.1 Introduction

5.2 Lecteur RFID DAHUA

5.3 Présentation et utilisation de l’outil SAFESCAN

5.4 Audit des tentatives de manipulation de données

5.5 Propositions d’amélioration du système de pointage

CHAPITRE 6 : Gestion accès sous Windows Server

6.1 CHOIX DU SYSTÈME D’EXPLOITATION DE VOTRE/VOS SERVEURS

6.2 Présentation et installation VMware

6.3 Présentation et configuration Windows server

6.4 Configuration des accès et identités sous Windows server

6.5 Audit des tentatives d’accès

6.6 Sauvegarde et restauration

6.5.1 Sauvegarde

6.5.2 Restauration

6.7 RECOMMANDATIONS

CONCLUSION

BIBLIOGRAPHIE

WEBOGRAPHIE