Télécharger le fichier pdf d’un mémoire de fin d’études

La protection inégale

La protection inégale est l’autre particularité de ce mécanisme. Conceptuellement, ce principe consiste à orir une protection diérenciée aux données transmises, l’objectif étant, d’optimiser la distribution sur les diérentes données de la ressource « protection ». La protection inégale n’a de sens que si les données protégées ont, elles aussi, un impact diérencié sur une quelconque métrique d’utilité considérée. De plus, comme c’est aussi une procédure de partage de ressource, le recours à cette technique n’est utile que lorsque cette ressource est manquante. En eet, il est inutile (voir contre productif) de rationaliser la distribution d’une ressource si elle est présente en nombre et peut bénécier à tout le monde.

La mise en ÷uvre d’un mécanisme à protection inégale implique un travail conjoint et une connaissance partagée entre d’une part le mécanisme de abilité et la source des données (connaissance de l’importance des données), et d’autre part le mécanisme de abilité et le canal de communication (disponibilité de la ressource protection relativement au niveau des pertes). Il faut noter que cet aspect du problème (i.e. le partage de la connaissance entre les diérentes entités) n’est pas abordé dans ce travail, car nous prenons l’hypothèse que cette transmission de connaissance entre les diérentes couches est possible et faisable. On considère en particulier que le mécanisme de abilité a une connaissance étendue des caractéristiques des donnéessource (type et taille des images,…etc). On se concentre par contre dans ce travail sur la procédure de fabrication de la protection inégale et sur l’intégration des particularités vidéo dans ce processus. Nous abordons ces deux points dans le paragraphe suivant.

Le codage à protection inégale

Le processus de génération

La génération de la protection inégale par des codes à eacements proactifs peut être accomplie soit à partir de codes séparés de rendement diérents comme cela a été présenté dans plusieurs travaux dont ceux de [Heinzelman et al., 2002], soit à partir d’un seul code construit de façon à produire une protection diérenciée, telles que les solutions proposées dans [Hagenauer and Hagenaucr, 1989; Albanese et al., 1996; Rahnavard et al., 2007b; Rahnavard et al., 2007a].

La première solution ore la simplicité de réalisation mais considère les données comme des entit és distinctes et s’adapte mal à la complexité réelle des données sources. La seconde solution se caractérise par une plus grande complexité de réalisation mais épouse mieux les caractéristiques des données vidéo. Parmi ces derniers travaux, le système à encodage prioritaire (PET) de [Albanese et al., 1996] est la référence bibliographique que nous avons le plus souvent rencontrée.

Notre solution se situe parmi les travaux de ce dernier registre.

La protection inégale revient pratiquement à orir à des sous-ensemble d’unités d’information la robustesse contre un nombre variable de pertes ; ce nombre étant fonction du degré d’importance de la donnée. Ceci est possible si le code peut produire des unités de redondance dont le degré de combinaison est variable (i.e. le degré de combinaison est le nombre d’unités d’information impliquées dans la construction d’une unité de redondance). Ce degré est petit pour les données importantes et grand pour les données moins importantes. Nous justierons cette armation par la suite.

Dans notre cas, nous avons commencé à construire notre mécanisme à partir d’un code à protection égale, à eacement, systématique et séparable à distance maximale (MDS) C(k; n). Dans ce code, chaque unité de redondance est la résultante de la combinaison de k unités d’information « ampliées ». En présence de pertes (eacements), l’absence d’une unité d’information peut être corrigée par la présence d’une unité de redondance seulement si les k ? 1 autres information simpliquées dans la construction de cette unité de redondance sont disponibles. An de diminuer ce nombre « k-1 » d’information requises à la correction et donc augmenter la probabilit é de décodage, nous avons annulé la présence d’une partie des unités d’information dans la construction d’une partie des unité de redondance. Mathématiquement, cette annulation se fait par une amplication nulle. Cette façon de procéder a eectivement produit de la protection diérenciée comme ont montré des simulations eectuées sur de petit exemples (voir le modèle dans l’équation 1.1) et dont les résultats sont illustrés dans la gure 1.1.

L’adaptation aux données intra-dépendantes : application à la vidéo

La vidéo est une suite d’images riches en information qui nécessiterait un large volume de données pour être représentée dans son format naturel. Les redondances spatiales et temporelles, quand elle existent, sont exploitées pour diminuer la quantité de données compressée. L’information commune à plusieurs instants ou endroits est codée une seule fois. Son poids dans la qualité de la vidéo est d’autant plus important que sa présence est nécessaire au décodeur pour plusieurs instants et endroits d’une vidéo. L’information résiduelle est codée tout le long des séquences et est exploitable seulement si l’information commune liée est reçue. Cette relation de dépendance à reculons entre information résiduelle et information commune produit la diérenciation d’importance entre les données. Nous avons voulu préserver cette particularité dans la construction de la redondance du code à protection inégale. Chaque donnée de protection doit inclure dans sa génération toutes les données d’information impliquées dans la restitution nale de la plus dépendante des données. Les données les plus dépendantes sont les moins importantes et seront impliquées dans la construction de la redondance dont le degré de combinaison serait le plus grand et inversement. Ceci satisfait la condition de présence de la protection inégale dénie dans la section précédente.

L’instantiation de cette approche peut se faire à diérents niveaux de granularité : bloc macrobloc, slice, trame, classe d’images ou couche vidéo (pour la vidéo scalable). En dehors de la vidéo scalable, plus ne est la granularité meilleurs sont les résultats escomptés. Dans notre cas, nous avons intégré les dépendances interdonnées au niveau trame. A notre connaissance, c’est le degré le plus n de granularité évalué au moment de l’accomplissement de ce travail. Les travaux que nous avions rencontré utilisaient le mécanisme PET au niveau classe d’image (I, P ou B).

Le codage à la volée et intégration des acquittements

Tetrys est un mécanisme de codage à la volée avec intégration éventuelle (s’ils sont reçus) des acquittements retours. Initialement destinés aux réseaux tolérant aux delais (Delay Tolerant Network, DTN) (voir le travail de [Lacan and Lochin, 2008]), Tetrys a été orienté dans [Tournoux et al., 2009b] pour couvrir les applications multimédia et particulièrement la vidéo conversationnelles. Dans ce dernier travail, ce mécanisme a notamment été amélioré par la prise en compte du concept de « paquet vu » (seen packet) introduit dans le travail de [Sundararajanet al., 2008]. Le principe de base du fonctionnement de Tetrys est d’introduire régulièrement au cours d’une conversation des paquets de redondance construits par la combinaison des paquets sources disponibles à l’émetteur et non encore acquittés par le récepteur. Ainsi faisant, ce mé- canisme permet de maintenir une latence faible tout en garantissant une robustesse forte, voire totale. La principale conséquence de ce fonctionnement est d’établir une distinction claire entre la fenêtre d’encodage et la fenêtre d’insertion de la redondance du code. Comme nous le verrons plus loin, ces deux fenêtres contrôlent la robustesse et la latence de ce mécanisme de abilité.

La fenêtre d’encodage rassemble l’ensemble des paquets impliqués dans la construction de la prochaine redondance. Ce sont les paquets produits par l’application et non-acquittés par le récepteur. La longueur de cette fenêtre est potentiellement innie et représente un indicateur sur la capacité à moyenner du mécanisme (gestion des pertes en rafales). Cette capacité à moyenner procure à Tetrys la robustesse nécessaire aux perte en rafales si tant est que la redondance introduite est susante. La fenêtre d’insertion de la redondance par contre représente le nombre de paquets sources attendus avant la génération d’un paquet de redondance et son introduction dans le ux de données. Cette fenêtre indique le temps d’attente minimal avant chaque encodage et respectivement chaque tentative de décodage. Sa longueur, qui dans Tetrys dénit aussi le taux de redondance du code, a un impact direct sur le délai de décodage.

Dans un FEC classique les fenêtres d’encodage et de redondance se confondent. Ceci explique le mauvais compromis produit par ces mécanismes en terme de délai de décodage (latence) et capacité de correction (robustesse face aux pertes en rafales).

Pratiquement dans Tetrys, les paquets de redondances sont insérés à intervalle régulier k. Au terme de k nouveaux paquets sources, un nouveau paquet de redondance est produit à partir de tous les paquets sources non encore acquittés 2 . La fenêtre d’encodage est régulièrement mise à jour grâce aux acquittements envoyés par le récepteur et reçus par l’émetteur. Les paquets acquittés sont retirés de la fenêtre et l’espace correspondant dans les buers est libéré. Cette nalité est d’ailleurs la principale utilité des acquittements. L’exemple de la gure 2.1 va nous permettre d’illustrer le fonctionnement basique de Tetrys. La fenêtre d’insertion de redondance est de longueur k = 2. La fenêtre d’encodage varie au cours de la transmission et est détaillée dans les indices des paquets de redondance en rouge.

Evaluations analytiques des mécanismes de abilité

Dans le but de construire un système d’optimisation global, nous avons présenté pour chaque mécanisme impliqué dans le système d’optimisation son évaluation analytique.

La source vidéo FGS

La qualité vidéo est la métrique nale d’évaluation. Elle représente la courbe d’utilité du système d’optimisation. Nous l’avons génériquement caractérisé par une approximation classique de la courbe distorsion-débit. Suivant le modèle communément admis, nous avons considéré une source vidéo dont la distorsion décroît exponentiellement avec le débit selon la forme de l’équation suivante : D(R) = Sv exp(?R) (3.1).

où Sv = 100 est l’entropie de la source et correspond à sa distorsion maximale. Le paramètre permet de caractériser la vitesse de décroissance de la distorsion.

Le canal Satellite-mobile LMS

La principale nouveauté de ce canal est le fait qu’il prenne en compte à la fois le mouvement du satellite et du récepteur mobile. La partie propagation du canal est un modèle à trois états (ligne de vue 5/shadowing/Bloquage) basé sur une chaîne de Markov du premier ordre [Fontán et al., 2002]. Les diérents états représentent les variations très lentes du signal direct et donc du canal. Au sein de chaque état les variations lentes et rapide du signal reçu (multi-trajets et le signal direct) sont modélisées par une distribution de Loo [Loo, 1985] dont les paramètres dépendent de l’état de la chaîne de Markov considéré. La distribution de Loo est très générique et peut dans ses cas extrêmes représenter aussi bien une distribution de Rayleigh, de Rice qu’une distribution de Gauss. La distance de corrélation, qui représente un indicateur sur la force du shadowing dans un état de la chaîne de Markov est de l’ordre de 1:5 m pour le canal ITS (Intermediate Tree Shadowed).

Les couches intermédiaires : RTP / UDP / IP ou ROHC

Ces 3 couches sont traitées dans la même partie car nous n’avons pas réalisé d’opérations de segmentation/ré-assemblage à ces niveaux. Par conséquent, coté émetteur, les unités de données obtenues à la sortie de la couche IP sont celles en entrée de la couche RTP auxquelles ont été rajoutés les entêtes de ces 3 protocoles. La somme des tailles des entêtes des protocoles RTP/UDP/IP est au minimum de 40 octets si IPv4 est utilisé et de 60 octets si IPv6 est utilisé. Si l’on considère que les tailles des paquets RTP générés par le codeur H.264 sont entre 100 et 400 octets, on s’aperçoit que la proportion d’entête/charge utile peut être réellement importante (quasiment 1/2 dans certains cas).

La redondance dans ces entêtes étant considérable, la solution consistant à utiliser un mé- canisme de compression d’entête semble tout à fait naturelle. ROHC [Bormann and al., 2001] semble le plus ecace dans notre contexte car il intègre par construction les protocoles RTP, UDP et IP.

MPE et MPE-FEC

Le protocole MPE déni dans [ETSI, ] est utilisé pour transporter de l’IP sur DVB-H. Il peut être accompagné de l’utilisation de MPE-FEC, aussi déni dans [ETSI, ]. Son but est d’adapter les paquets IP de taille variable au paquets MPEG2-TS de longueur xe.

L’entête de MPE a une longueur de 12 octets, dont 12 bits représentant la longueur du paquet et 48 bits représentant l’adresse MAC. Un CRC de 4 octets, protégeant l’ensemble du paquet, est rajouté en n de paquet. Si MPE-FEC est utilisé, un entête de 8 octets est rajouté ainsi qu’un autre CRC de 4 octets. Notons que l’encapsulation MPE-FEC est réalisée avant celle MPE, coté émetteur.

Amélioration de la robustesse

La couche physique

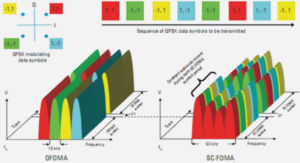

La couche physique comprend la modulation, le codage correcteur erreurs et éventuellement un entrelaceur. Nous avons supposé une modulation parfaite d’un signal TDM dont nous pensions qu’il peut être représentatif aussi d’un signal OFDM. En eet, un symbole OFDM dure quelque centaines de microsecondes pendant lesquels le canal est quasi-stable. Un turbo-code de rendement 1=3 a été choisi. Ce codage traite des blocs de longueur 1888 = 1504 bits correspondant à la taille d’un paquet MPEG2-TS provenant de la couche supérieure. La principale fonctionnalité de cette couche est le ltrage des données et la suppression des paquets non identiés.

Le turbo-code utilisé est un dérivé de celui du 3GPP pour W-CDMA[ETSI, 2005]. Il est constitué de deux codes récursifs parallèles séparés par un entrelaceur bit de longueur 1888 = 1504. Ces codes ont une longueur de contrainte de 4 et des polynômes générateurs g0 = 015 et g1 = 017. Ils reproduisent ainsi le turbo-code utilisé sur UMTS. Les bits sont ensuite groupés par paire pour être transformés en symboles QPSK.

En plus de la couche application qui peut être renforcée en utilisant les mécanismes de masquage d’erreurs et en optimisant la taille des NALU sur le réseau, les autres couches protocolaires peuvent voir leur robustesse améliorée par les solutions présentées ci-dessous.

Les codes à eacements sur les couches intermédiaires

Les codes à eacement peuvent être utilisés sur les diérentes couches intermédiaires. Néanmoins, le mécanisme MPE-FEC de la couche MPE se voit imposer une limite de longueur de

code de 255 paquets. Cette limite amoindrit les performances du code et cette solution n’a pas été retenue. Des codes à eacement MDS ont été par contre intégrés entre la couche application et la couche ROHC pour relaxer la contrainte de longueur de la couche MPE. Cette longueur est traduite en temps Tblock par le biais du débit d’émission et inversement. Le paramètre Tblock a une inuence directe aussi bien sur la robustesse du code que sur le temps de zapping puisqu’il faut attendre entre Tblock et 2Tblock pour pouvoir décoder un mot du code et passer ces données à l’utilisateur.

|

Table des matières

Partie I Mécanismes de abilité utilisés sur les couches hautes

Chapitre 1 Code à protection inégale intégrant les dépendances interdonnées

1.1 Introduction et contexte

1.1.1 La proactivité

1.1.2 La protection inégale

1.2 Le codage à protection inégale

1.2.1 Le processus de génération

1.2.2 L’adaptation aux données intra-dépendantes : application à la vidéo

1.3 Simulation et résultats

1.4 Évaluation analytique

1.5 Échos autour de ce mécanisme

Chapitre 2 Tetrys : protection pour la vidéo conversationnelle

2.1 Contexte et problématique

2.2 Le codage à la volée et intégration des acquittements

2.3 La vidéo conférence avec Tetrys

2.4 Comprendre Tetrys à travers DA-UEP

Partie II Optimisation Multicouches

Chapitre 3 La protection inégale à l’aide des codes à eacement DA-UEP et de la modulation hiérarchique

3.1 Contexte

3.2 Evaluations analytiques des mécanismes de abilité

3.2.1 La source vidéo FGS

3.2.2 DA-UEP

3.2.3 La modulation hiérarchique

3.3 L’optimisation conjointe

3.4 Résultats

Chapitre 4 Évaluation de mécanismes de abilité multicouche pour la diusion satellite TV

4.1 Introduction et contexte

4.2 Le canal Satellite-mobile LMS

4.3 La pile protocolaire

4.3.1 Couche application : H.264

4.3.2 Les couches intermédiaires : RTP / UDP / IP ou ROHC

4.3.3 MPE et MPE-FEC

4.3.4 La couche physique

4.4 Amélioration de la robustesse

4.4.1 Les codes à eacements sur les couches intermédiaires

4.4.2 La dispersion sur la couche physique

4.5 Simulations

4.5.1 Scénario 1 : scénario de référence

4.5.2 Scénario 2 : l’étalement sur la couche physique

4.5.3 Scénario 3 : utilisation de codes à eacements sur la couche application

4.6 Conclusion

Conclusion

Publications

Bibliographie

Télécharger le rapport complet