CONCEPTION D’UN CIRCUIT

ASIC, TRAITEMENTS EFFECTUÉS PAR FASTSCAN ET AWK

REVUE DE LITTÉRATURE

Le processus d’identification des causes qui provoquent la baisse du rendement des circuits implique généralement trois étapes (Tirée de Geir Eide, 2010, p. 1): 1) La séparation des circuits qui contiennent des pannes systématiques de ceux présentant des pannes aléatoires. 2) L’identification de modes semblables de défectuosité à travers un grand nombre de dispositifs défectueux. 3) La localisation et l’identification des pannes par une analyse de défaillance physique (« failure analysis »). L’objectif premier de ce processus est de limiter le nombre de cas de défaillances physiques à analyser, cette troisième et dernière étape étant très longue et coûteuse. La figure 1-1 montre des exemples de deux types de pannes, systématiques et aléatoires, qui ont fait l’objet d’une analyse de défaillance physique. La première étape du processus consiste à faire ressortir certaines corrélations ou symptômes globaux communs entre les circuits défectueux. Dans la totalité des travaux répertoriés jusqu’à présent, cet exercice débute par l’énoncé d’une ou plusieurs hypothèses quant à la caractéristique probable menant à cette corrélation, comme par exemple l’emplacement physique des puces défectueuses dans le réticule ou la gaufre. La seconde étape du processus apparaît comme un raffinement où l’on essaie d’identifier de manière plus précise la (ou les) sources des défectuosités aux caractéristiques communes. Les deux premières étapes du processus font appel aux données brutes recueillies lors du test en production des puces. Une première différentiation à faire entre les méthodes existantes menant à l’identification des causes principales des pertes de rendement est l’utilisation ou non d’un outil de diagnostic alimenté par les valeurs logiques (erronées ou non) (Tirée de Geir Eide, 2010, p. 1). Une seconde différentiation entre ces méthodes est l’utilisation d’informations supplémentaires, tel le dessin des masques ou les règles de dessin (Tirée de C. 18 Schuermyer et autres, 2005, p.3). Un concept commun à plusieurs de ces méthodes est celui de la signature. Une signature peut être vue comme une manière de regrouper et visualiser toute l’information disponible provenant de sources diverses dans un format compacté. L’extraction de données allouées aux signatures peut être fait de celles impliquées dans la conception (règles de design du schéma, du dessin des masques) dans la fabrication (vecteurs de test, comportement aux vérifications) ou économiques (prix du test et prix du circuit, productivité). Elle peut prendre différentes formes. Elle est utilisée de deux manières différentes : 1) comme outil de visualisation guidant les efforts de diagnostic, auquel cas il n’y a pas de point de comparaison, et 2) servir comme un point de comparaison avec une réponse anticipée (pré calculée). On parlera d’une signature composite (Tirée de C. Schuermyer et autres, 2005, p.3) lorsque celle-ci est générée par la compilation des résultats obtenus pour une collection des puces (dés) testées. Le rôle d’une signature composite est de montrer le comportement moyen de tous les dés testés, au lieu de celui spécifique d’un seul dé. La compréhension du comportement de toute la population rend possible l’identification des groupes des dés déviants, qui ne réagissent pas comme prévu. Comme indiqué précédemment, les signatures 19 peuvent être générées directement à partir des données brutes du test, ou encore à partir de données filtrées par un outil de diagnostic. Dans ce qui suit, nous décrivons les principaux types de signatures présents dans la littérature, à savoir : 1) La signature basée sur le type de cellules présumées défectueuses. 2) La signature utilisant la disposition logique des bascules à sorties erronées. 3) La signature utilisant les coordonnées physiques des bascules à sorties erronées. 4) Les signatures comparatives génériques générées à partir de la séparation des données de test.

Signature basée sur le type de cellules présumées défectueuses

Il s’agit d’une signature composite créée à partir des résultats fournis par l’outil de diagnostic, qui prend la forme d’un histogramme où sur l’axe Oy on représente les types de cellules standards et sur l’axe Ox se retrouve le nombre des dés rapportés échoués pour chaque type de cellule identifié comme site potentiel d’une défectuosité (voir la figure 1.3). 20 Dans l’exemple de la figure 1.3, la cellule H1M1D est celle qui est désignée le plus souvent comme candidate défectueuse. Cependant cette cellule est celle qui est utilisée le plus souvent dans le design, ce qui explique en partie sa position dans l’histogramme. Cet exemple illustre le fait que ces résultats peuvent nécessiter une normalisation afin d’être interprétés correctement. Une telle normalisation est proposée par R. Turakhia et autres, 2009, p. 167, basée sur l’analyse de la surface dite critique des cellules. Cette analyse consiste à identifier les parties sensibles du dessin des masques en fonction de la distribution présumée de la taille des défectuosités (aléatoires). Un exemple de résultat de cette analyse est présenté à la figure 1.4. La normalisation permet de créer une signature anticipée, montrée à la figure 1.5. La création de cette signature anticipée exige la disponibilité de la distribution de la taille des défectuosités (rarement disponibles). De plus, elle s’appuie sur le caractère aléatoire (non systématique) des défectuosités.

|

Table des matières

INTRODUCTION

CHAPITRE 1 REVUE DE LITTÉRATURE

1.1 Signature basée sur le type de cellules présumées défectueuses

1.2 Signature utilisant la disposition logique des bascules à sorties erronées

1.3 Signature utilisant les coordonnées physiques des bascules à sorties erronées

1.4 Signatures comparatives génériques générées à partir de la séparation des

données de test

1.5 Autres travaux

1.6 Signatures proposées dans ce mémoire

1.7 Conclusions

CHAPITRE 2 CHOIX DU PROJET– FAMILLE TECHNOLOGIQUE

CMOSP18, CIRCUITS DE RÉFÉRENCE b02 & b12

2.1 Introduction

2.2 Technologie cible

2.3 Méthodologie cible

2.4 Circuits de référence b02 et b12

2.5 Conclusions

CHAPITRE 3 ÉTAPES PRÉPARATOIRES – CONCEPTION D’UN CIRCUIT

ASIC, TRAITEMENTS EFFECTUÉS PAR FASTSCAN ET AWK

3.1 Introduction

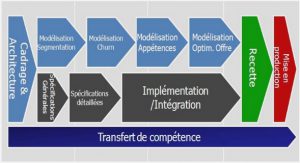

3.2 Diagramme de flot classique pour la conception d’un circuit ASIC

3.3 Diagramme de flot modifié de conception d’un circuit ASIC

3.4 Conclusions

CHAPITRE 4 PREMIÈRE MÉTHODE – SIGNATURE D’UN CIRCUIT

BASÉE SUR LES NŒUDS COUVERTS PAR LES BASCULES D’OBSERVATION

4.1 Introduction

4.2 Définition de la première signature

4.3 Traitement spécifique pour l’obtention de la signature

4.4 Conclusions

CHAPITRE 5 DEUXIÈME MÉTHODE – LA SIGNATURE DU CIRCUIT

PONDÉRÉE PAR LES CAPACITÉS PARASITES DES NŒUDS

5.1 Introduction

5.2 Définition de la deuxième signature

5.3 Traitement spécifique pour l’obtention de la signature

5.4 Conclusions

CHAPITRE 6 TROISIÈME MÉTHODE – SIGNATURE DU CIRCUIT

PONDÉRÉE PAR LA RÉPARTITION DES PANNES SUR LES COUCHES MÉTALLIQUES

6.1 Introduction

6.2 Définition de la troisième signature

6.3 Traitement spécifique pour l’obtention de la signature

6.4 Conclusions

CHAPITRE 7 QUATRIÈME MÉTHODE-SIGNATURES DU CIRCUIT

PONDÉRÉE PAR LES DÉPASSEMENTS DES RÈGLES DE DRC

7.1 Introduction

7.2 Définition du quatrième type de signatures (commun aux 3 variantes)

7.3 Traitement spécifique pour l’obtention des 3 variantes du quatrième type

de signatures

7.3.1 Signature par la commande d’analyse des pannes (analyse faults) –

méthode 4a

7.3.1.1 Usage pratique de la méthode 4a (première variante)

7.3.1.2 Sommaire pour la méthode 4a (première variante)

7.3.2 Signature par la commande « ajout de listes (add lists) » –

méthode 4b (deuxième variante)

7.3.2.1 Particularités de l’utilisation du Fastscan dans la

signature proposée

7.3.2.2 Sommaire pour la méthode 4b (deuxième variante)

7.3.3 Traitement spécifique pour l’obtention de la signature pour le test

rapide, arrêt a la première défectuosité détectée – méthode 4c

(troisième variante).

7.3.3.1 Sommaire pour la méthode 4c (troisième variante)

7.4 Comparaisons entre toutes les signatures

CONCLUSIONS

RECOMMANDATIONS

ANNEXE I CODE VHDL DU CIRCUIT B12

ANNEXE II CADENCE – DÉTAILS DE CONCEPTION DU DESSIN DES

MASQUES POUR CIRCUIT B12

ANNEXE III FASTSCAN – ANALYSE INTERNE DU CIRCUIT B12

ANNEXE IV B12_CHIP.DEF (FRAGMENT

ANNEXE V DESCRIPTION DÉTAILLÉE DU TRAITEMENT DE LA

MÉTHODE 1, LA SIGNATURE À PONDÉRATION

CONSTANTE (EQUIPROBABLE)

ANNEXE VI EXPLICATION DÉTAILLÉE SUR LA NÉCESSITÉ

D’INTRODUCTION DE NMNC ET LA COUVERTURE

D’UN NŒUD DE CADENCE PAR PLUSIEURS

BASCULES D’ANALYSE INTERNE

ANNEXE VII DESCRIPTION DÉTAILLÉE DES TRAITEMENTS

SPÉCIFIQUES DE LA MÉTHODE 2

ANNEXE VIII DESCRIPTION DÉTAILLÉE DES TRAITEMENTS

SPÉCIFIQUES DE LA MÉTHODE 3

ANNEXE IX EXEMPLE DE CALCUL DE LA SURFACE RÉELLE

D’UN POLYGONE DRC

ANNEXE X DESCRIPTION DÉTAILLÉE DES TRAITEMENTS

SPÉCIFIQUES DE LA MÉTHODE 4A

ANNEXE XI LES RÈGLES DE DESIGN POUR LA FAMILLE CMOSP18

QUI N’ONT PAS DONNÉ DE VIOLATIONS

ANNEXE XII FICHIER DRC OBTENU DE CADENCE PAR LE

DÉPASSEMENT DE R4 (LA SÉPARATION ENTRE

CONNEXIONS SUR LA COUCHE M5)

ANNEXE XIII DESCRIPTION DÉTAILLÉE DES TRAITEMENTS

SPÉCIFIQUES DE LA MÉTHODE 4B

ANNEXE XIV FICHIERS UTILISÉS DANS LA MÉTHODE 4B

ANNEXE XV DESCRIPTION DÉTAILLÉE DES TRAITEMENTS

SPÉCIFIQUES DE LA MÉTHODE 4C

ANNEXE XVI GRAPHE RÉCAPITULATIF DES SIGNATURES (VALEURS

NUMÉRIQUES)

BIBLIOGRAPHIE

![]() Télécharger le rapport complet

Télécharger le rapport complet